简述:

云原生(Cloud Native)是一套技术性管理体系和科学方法论。云原生(Cloud Native)由2个词构成,云(Cloud)和原生(Native)。云(Cloud)表明应用软件坐落于云间,而不是传统式的大数据中心;原生(Native)表明应用软件从设计方案之初即充分考虑云的自然环境,原生为云而设计方案,在云上以高品质情况运作,灵活运用和充分发挥云服务平台的延展性和分布式系统优点。

云原生的代表技术性包含器皿、服务网格(Service Mesh)、微服务架构(Micro Service)、不能变基础设施建设和申明式API。

大量针对云原生的详细介绍请参照文尾连接1。

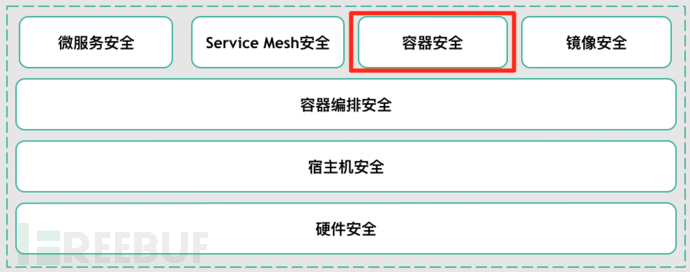

云原生安全生产技术沙盘模型(Security View)

小编将“云原生安全性”抽象化成如下图所示一样的技术性沙盘模型。自底向上看,最底层从数据库安全(可靠自然环境)到宿主机安全性 。将器皿编辑技术性(Kubernetes等)当作云端的“电脑操作系统”,它承担自动化部署、扩缩容、管理方法运用等。在它以上由微服务架构、Service Mesh、容器技术(Docker等)、器皿镜像文件(库房)构成。他们中间紧密联系,以这种工艺为前提搭建云原生安全性。

再对器皿安全性做一层抽象化,又可以当作搭建时安全性(Build)、布署时安全性(Deployment)、运作时安全性(Runtime)。

在美团外卖内部结构镜像文件安全性由器皿镜像文件剖析服务平台确保。它以规则引擎的方式经营管控器皿镜像文件,默认设置标准适用对镜像文件中dockerfile、异常文档、比较敏感管理权限、比较敏感端口号、基本手机软件系统漏洞、业务流程手机软件系统漏洞及其CIS和NIST的最佳实践做检查,并给予风险性发展趋势,与此同时它保证一部分搭建时安全性。

器皿在云原生构架下是由器皿编辑技术性(例如:Kubernetes)承担布署的,部署安全性与此同时也与上文提到的器皿编辑安全性有联系。

运作安全性监管交给HIDS承担(可以参照,分布式系统HIDS群集软件架构设计,文尾连接2)。文中所探讨的范围也归属于运作安全性之一,关键处理以器皿肇事逃逸为实体模型搭建的风险性(在这篇文章中,如果没有独特表明,器皿代指Docker)。

针对安全性执行规则,大家将其划分为三个环节:

1.进攻前:剪裁攻击面,降低对外开放泄露的攻击面(文中涉及到的情景关键词:防护)。

2.进攻时:减少进攻通过率(文中涉及到的情景关键词:结构加固)。

3.进攻后:降低进攻取得成功后网络攻击能够获得的有價值的信息内容、数据信息及其提升留侧门难度系数等。

近几年来,大数据中心的基础架构慢慢从传统的的虚拟化技术(例如:KVM Qemu构架)转为容器化(Kubernetes Docker构架),但肇事逃逸自始至终全是公司要在这里2种构架下所必须应对的最紧迫的安全隐患,与此同时它也是器皿风险性中极具代表性的安全隐患。小编将以器皿肇事逃逸为突破口,从网络攻击视角(器皿肇事逃逸)到防御者视角(减轻器皿肇事逃逸)去论述器皿安全性实践活动,进而减轻器皿风险性。

器皿风险性

器皿给予了将应用软件的编码、配备、依靠项装包到单独目标的规范方式。器皿创建在2项核心技术以上,Linux Namespace和Linux Cgroups。

Namespace建立一个几近防护的客户室内空间并为应用软件给予服务器资源(系统文件、互联网栈、过程和客户ID)。Cgroup强制性限定硬件平台,如CPU、运行内存、机器设备和互联网。

器皿和VM不同点取决于,VM仿真模拟硬件系统,每一个VM都能够在单独环境中运行OS。管理流程仿真模拟CPU、运行内存、储存、互联网资源等,这种硬件配置可由好几个VM共享资源多次。

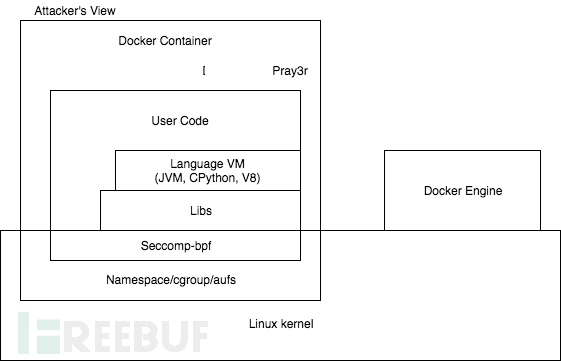

器皿攻击面(Container Attack Surface)

容器一共有7个攻击面:Linux Kernel、Namespace/Cgroups/Aufs、Seccomp-bpf、Libs、Language VM、User Code、Container(Docker) engine。

小编以器皿肇事逃逸为风险性实体模型,提炼3个攻击面:

1. Linux核心系统漏洞

2. 器皿本身

3. 不安全布署(配备)

一、Linux核心系统漏洞

器皿的核心与寄主核心共享资源,应用Namespace与Cgroups这两项技术性使器皿内的自然资源与宿主机防护,因此Linux核心造成的系统漏洞能造成器皿肇事逃逸。

核心漏洞利用VS器皿肇事逃逸——通用性Linux核心漏洞利用科学方法论

信息收集

搜集一切对写exploit有幫助的信息内容。如:内核版本,必须明确进攻的核心是啥版本号?这一内核版本打开了什么结构加固配备?还需了解在写 shellcode 的过程中会启用什么核心函数公式?此刻就必须查看核心符号表,获得函数公式详细地址。还可从核心中获得一些对撰写运用有幫助的地点信息内容、构造信息内容这些。

开启环节

开启有关系统漏洞,操纵RIP,挟持核心编码途径,简单点来说获得在核心中随意实行编码的工作能力。

布局shellcode

在撰写核心exploit编码的过程中必须寻找一块运行内存来储放人们的shellcode 。这方面运行内存最少得达到这两个标准:

第一:在开启系统漏洞的情况下我们要挟持的源代码途径,务必确保编码途径可以抵达储放shellcode的运行内存。

第二:这方面运行内存是可以强制执行的,也就是说,储放 shellcode 的这方面运行内存具备可实行管理权限。

实行环节

第一:获得高过现阶段客户的管理权限,一般我们是立即获得root 管理权限,终究它是 Linux 中最大权限,也就是实行人们的shellcode。

第二:确保核心平稳,不可以由于人们必须漏洞利用而毁坏原先核心的源代码途径、核心构造、核心数据信息这些,使核心崩溃了,那样的话,即使获得 root 管理权限也没有什么很大的实际意义。

简单点来说,搜集对撰写exploit有幫助的信息内容,随后开启系统漏洞去实行权利编码,做到漏洞利用的实际效果。

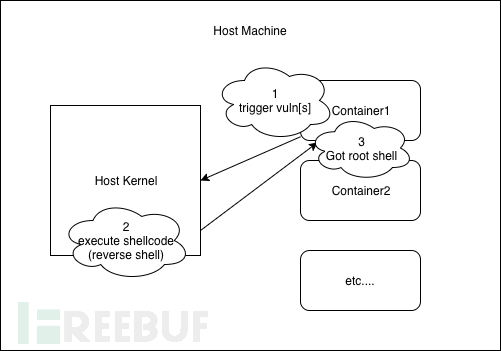

器皿肇事逃逸简单实体模型(Container Escape Model)

器皿肇事逃逸和核心漏洞利用仅有微小的区别,必须提升namespace的限定。将高管理权限的namespace赋到exploit过程的task_struct中。这一部分的详尽关键技术没有在文中探讨范畴内,小编会抽时间再写一篇关于器皿肇事逃逸的技术性文章内容,详解有关关键技术。

經典的DirtyCoW

小编以Dirty CoW系统漏洞来表明Linux系统漏洞造成的器皿肇事逃逸。系统漏洞虽老,怎奈过于經典。提到这,小编禁不住想问:很多年以往,现阶段国内国外各大型厂,Dirty Cow系统漏洞的总量设备修补率多少钱?

在Linux核心的运行内存分系统解决私有化审阅内存映射的写时拷贝(Copy-on-Write,CoW)体制的形式中看到了一个市场竞争矛盾。一个没有特权的本地用户和组很有可能会运用此系统漏洞得到对别的状况下审阅内存映射的写访问限制,进而提升她们在操作系统上的权利,这就是著名的Dirty CoW系统漏洞。

Dirty CoW漏洞的肇事逃逸这儿的完成构思和以上的构思不太一样,采用Overwrite vDSO技术性。

vDSO(Virtual Dynamic Shared Object)是核心为了更好地降低核心与客户室内空间经常转换,提升系统进程高效率而制定的体制。它与此同时投射在核心室内空间及其每一个过程的虚拟内存设置中,包含这些以root权限运作的过程。根据启用这些不用前后文转换(context switching)的系统进程可以加速这一流程(精准定位vDSO)。vDSO在使用者室内空间(userspace)投射为R/X,而在核心室内空间(kernelspace)则为R/W。这容许我们在核心室内空间改动它,然后在使用者室内空间实行。又由于器皿与宿主机核心共享资源,因此可以立即应用这一技术性肇事逃逸器皿。

运用流程如下所示:

1.获得vDSO详细地址,在新版本的glibc中可以同时启用getauxval()函数公式获得。

2.根据vDSO详细地址寻找clock_gettime()函数公式详细地址,查验是不是可以hijack。

3.建立监视socket。

4.开启系统漏洞,Dirty CoW是因为核心运行内存智能管理系统完成CoW时发生的系统漏洞。根据标准市场竞争,掌握好在适当的机会,运用CoW的特点可以将文档的read-only投射为write。子过程不断的查验是不是顺利载入。父过程建立二个进程,ptrace_thread线程向vDSO载入shellcode。

madvise_thread进程释放出来vDSO投射室内空间,危害ptrace_thread进程CoW的全过程,造成标准市场竞争,当标准开启就能载入取得成功。

5.实行shellcode,等候从宿主机回到root shell,取得成功后修复vDSO原始记录。

二、器皿本身

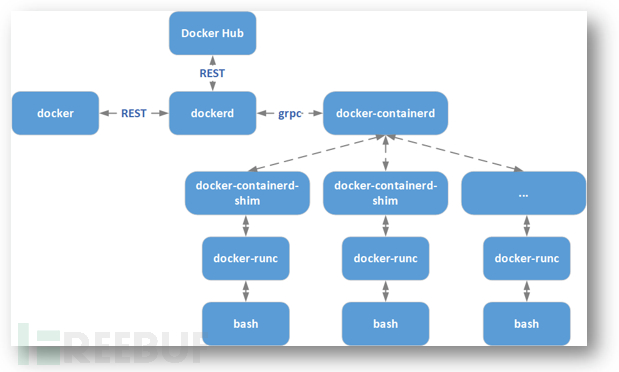

大家先简洁的看一下Docker的架构图:

Docker架构图(照片来源于互联网如果有侵权行为联络删掉)

Docker自身由docker(docker client)和dockerd(docker daemon)构成。但从Docker 1.11逐渐,Docker不会再是简洁的根据docker dameon来运行,反而是集成化很多部件,包含containerd、runc这些。

Docker client是docker的客户端程序,用以将客户要求发给dockerd。dockerd具体启用的是containerd的api接口,containerd是dockerd和runc中间的一个正中间沟通交流组件,关键承担容器运作、镜像文件管理方法等。containerd往上为dockerd给予了gRPC插口,促使dockerd屏蔽掉下边的构造转变,保证原来插口向下兼容;向下,根据containerd-shim与runc融合建立及运作容器。大量的相关内容,请参照文尾连接4、5、6。掌握清晰这种以后,大家就可以融合自己的安全性工作经验,从这种组件相互之间的通信方式、相互依赖等找寻能造成逃逸的漏洞。

下边大家以docker中的runc组件所形成的漏洞来表明因容器本身的漏洞造成的逃逸。

CVE-2019-5736:runc – container breakout vulnerability

runc在应用系统文件描述符时存有漏洞,该漏洞可造成权利容器被运用,导致容器逃逸及其浏览宿主机系统文件;网络攻击还可以应用故意镜像文件,或改动运作中的容器内的硬件配置来使用此漏洞。

拒绝服务攻击1:(该方式必须权利容器) 运作中的容器被侵入,安装文件被故意伪造 ==> 宿主机运作 docker exec指令 在该容器中建立新过程 ==> 宿主机runc被更换为木马程序 ==> 宿主机实行 docker run/exec 指令时开启实行木马程序;

拒绝服务攻击2:(该方式不用权利容器) docker run 指令运行了被故意改动的镜像文件 ==> 宿主机 runc 被更换为木马程序 ==> 宿主机运作 docker run/exec 指令时开启实行木马程序;

当runc在容器内实行新的程序流程时,网络攻击可以蒙骗它实行木马程序。根据应用自定二进制文件更换容器内的总体目标二进制文件来完成指回runc二进制文件。

例如,假如总体目标二进制文件是/bin/bash,这可以用特定编译器的可运行脚本制作更换#!/proc/self/exe;因而,在容器内实行/bin/bash,/proc/self/exe的方向将强制执行,将总体目标偏向runc二进制文件。

随后网络攻击可以再次载入/proc/self/exe总体目标,试着遮盖服务器上的runc二进制文件。这儿必须应用O_PATH flag开启/proc/self/exe文件描述符,随后以O_WRONLY flag 根据/proc/self/fd/再次开启二进制文件,而且用独立的一个过程不断地载入。当写入取得成功时,runc会撤出。

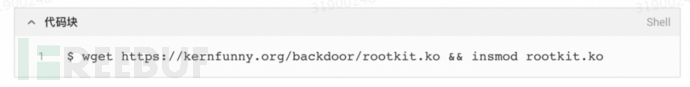

三、不安全布署(配备)

在真实中,常常会遇上这类情况:不一样的业务流程会按照本身业务流程要求有自身的一套配备,而这套配置并没有获得合理的监管财务审计,促使内部结构环境变的复杂性多种多样,无形中又提高了很多安全风险。例如,最多见的:

1.权利容器或是以root权限运作容器。

2.不科学的Capability配备(管理权限过大的Capability)。

应对权利容器,在容器内简易的实行一下指令就可以轻轻松松的在宿主机上留有侧门。

在美团外卖内部结构早已合理的收敛性了权利容器问题。

这一部分业内早已列出了最佳实践,从宿主机配备、Dockerd配置、容器镜像文件、Dockerfile、容器运作时等层面确保安全性,大量关键点请参照文尾连接10,与此同时Docker官方网早已将实际上现有自动化技术专用工具(见文尾连接11)。

安全性实践活动

为化解以上一部分所表述的容器逃逸问题,下面将关键从防护(安全性容器)与结构加固(安全性核心)2个方面去探讨。

一、安全性容器

安全容器的技术性实质实际上便是防护。gVisor和Kata Container是非常具备象征性的建立方法,自然现阶段学界有在研究根据Intel SGX的安全性容器。

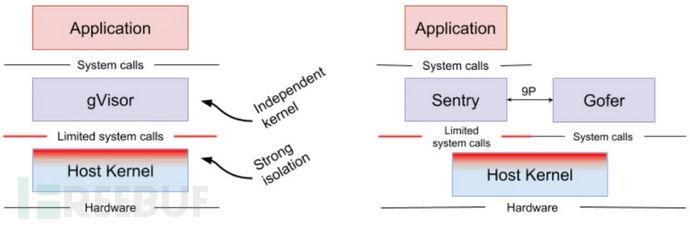

简易的说,gVisor是在客户态和核心态中间抽象化出一层,封装形式成API,有些像user-mode kernel,为此完成防护;Kata Container是选用轻量vm虚拟机防护,与传统的的VM较为相近,可是它完成了无缝拼接集成化现阶段的Kubernetes加Docker构架。大家继续看来gVisor与Kata Container的不同点。

Case 1: gVisor

gVisor是用Golang撰写的客户态核心,换句话说是沙盒技术性,它关键完成了绝大多数的system call。它运作在应用软件和核心中间,为他们给予防护。gVisor被采用在Google云计算服务的App Engine、Cloud Functions和Cloud ML中。gVisor运作时,是由好几个沙盒构成,这种沙盒过程一同遮盖了一个或好几个容器。根据阻拦从应用软件到服务器核心的全部系统进程并应用客户室内空间中的Sentry解决他们,gVisor当做guest kernel的人物角色,且不用根据虚拟化技术硬件配置变换,可以将他看作vmm与guest kernel的**,或者seccomp的增强版。

gVisor架构图(照片来源于互联网如果有侵权行为联络删掉)

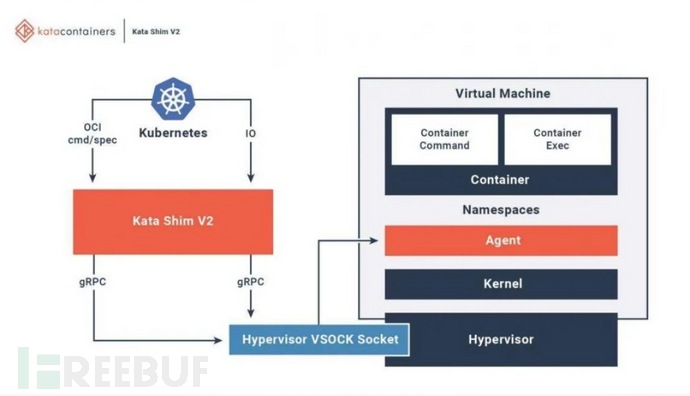

Case 2: Kata Container

Kata Container的Container Runtime 是用 hypervisor ,是用 hardware virtualization 完成的,好似vm虚拟机。因此每一个像这种的 Kata Container 的 Pod,全是一个轻量vm虚拟机,它是有着完全的 Linux 核心。因此 Kata Container 与 VM 一样能给予强防护性,但因为它的提升和特性设计方案,它有着与容器相提并论的协调性。

Kata Container 架构图(照片来源于互联网如果有侵权行为联络删掉)

Kata Container在服务器上有一个kata-runtime来运行和配备新容器。针对Kata VM中的每一个容器,服务器上都是有对应的Kata Shim。Kata Shim接受来源于手机客户端的API要求(例如:docker或kubectl),并根据VSock将要求发送给Kata VM内的代理商。Kata容器进一步提升以降低VM开机时间。应用QEMU的轻量版本号NEMU,删除了约80%的机器设备和包。VM-Templating建立运作Kata VM案例的复制,并与别的创好的Kata VM共享资源,那样降低了开机时间和Guest VM运行内存耗费。Hotplug作用容许VM应用较少的資源(例如:CPU,运行内存,virtio块)开展正确引导,并在之后要求时加上别的資源。

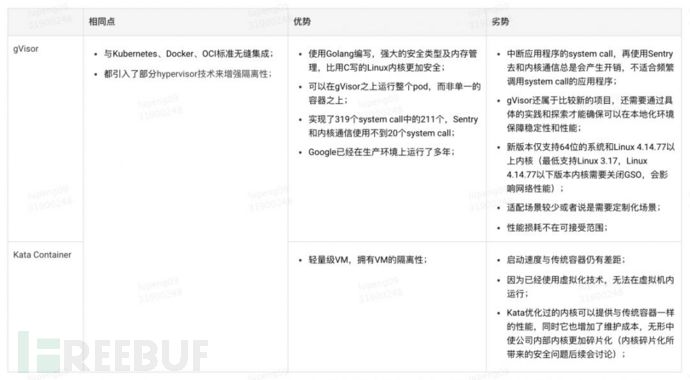

gVisor VS Kata Container

在二者之间小编更愿挑选gVisor,由于gVisor设计方案上对比与Kata Container更为“轻”数量级,但gVisor的功能问题一直是一道临时没法撼动的槛。综合性二者的好坏,Kata Container现阶段看来会更合适企业内部。总而言之,安全性容器技术性还需做众多探寻,以处理不一样企业内部基础架构上面临的挑战。

二、安全性核心

大家都知道,Android因为不一样生产商都维护保养着自身的Android版本号,又由于Android 核心态编码来自于Linux kernel upstrem,当一个漏洞造成在upstrem核心,安全更新消息推送到Google,再从Google下达到各种生产商,最后到终端产品用户。Android 绿色生态的泛娱乐化,补丁包周期时间十分之长,促使终端产品用户的安全性,在这里全过程中一直处在“空挡”。把眼光再次对焦在Linux上,它也一样存有相似的问题。

1.核心遭遇的问题

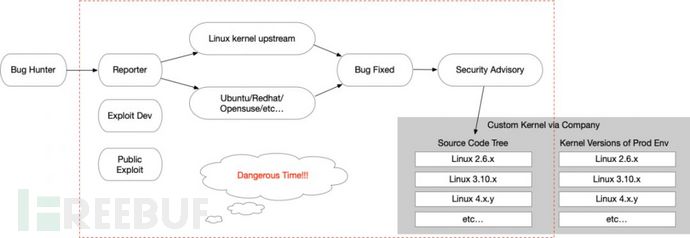

漏洞生命期(The Vulnerability Life Cycle)

核心补丁包

当一个安全性漏洞被公布,通常是由漏洞发现人根据Redhat、OpenSuse、Debian等小区意见反馈或同时递交至上下游有关分系统maintainer。在企业内部遭遇很多个不一样核心大版本号、核心订制化,对于不一样版本号从上下游编码backport有关补丁包及制做有关热补丁包,订制核心还需对补丁包开展二次开发,再更新工作环境核心或hotfix内核。不但修补周期时间太长,并且推动修复工作人员联系也存有成本费,变长了漏洞怀孕危险期。在风险期内针对漏洞是没什么防范工作能力的。

内核版本泛娱乐化

内核版本碎片化在随意具有一定范围的企业全是难以规避的问题。伴随着技术性日新月异,持续梯度下降法,基础架构上的技术栈必须较最新版本的核心作用去适用,长此以往造成内核版本泛娱乐化。碎片化问题的存有,促使在安全更新的消息推送层面,遭受了较大的挑戰。自身补丁包还要做系统性的兼容,包含不一样版本号的核心,并开展检测认证,泛娱乐化促使维护保养费用也十分昂贵。最重要的是,因为维护保养劳动量大,必定变长了检测补丁包的时间轴。换句话说,曝露在网络攻击眼前的怀孕危险期越来越更长,黑客攻击的几率大大增加。

内核版本订制化

一样,因不一样企业的基础架构不一样、要求不一样,造成的订制化核心问题。针对订制化核心,没法简易的根据从上下游核心合拼补丁包,还需对补丁做一些本地化翻译来兼容订制化核心。这又延长了怀孕危险期。

对策

大家应用安全性特点去对于某一类漏洞或者对于某一类运用方法做防御力与检验。例如SLAB_FREELIST_HARDENED,对于double free种类漏洞做即时检验,且防御力overwrite freelist单链表,特性耗损仅0.07%(参照upstrem核心源代码,commit id: 2482ddec)。

当进行全部所有安全性特点,漏洞在被意见反馈以前和漏洞补丁包被立即发送至工作环境前,不用关注漏洞的关键点,就能防御力。自然,安全更新该打或是得打的,这儿大家首要处理在安全更新最后落在工作环境全过程中“空挡”针对漏洞与运用没什么防御力的问题,与此同时还可以对0day有一定的监测及防御力。

执行对策

1. 早已合并进Linux主线版本的安全性特性,假如企业的内核适用该特性,挑选打开配备,对打开前后左右内核做性能指标,剖析安全性特性基本原理,行业报告,得出real world进攻实例(自身写exploit去证实),将汇报结果意见反馈给内核团队,内核团队再做评定,融合安全性团队与内核团队彼此建议,最后评定落地式。

2. 早已合并进Linux主线版本但未被合并进Redhat的安全性特性,可挑选从Linux内核主线版本中移殖,这一点上编码品质上取得了确保,与此同时小区也干了性能指标,将其合并到公司的内核再做进行复测。

3. 未被合并进Linux内核主线版本,从Grsecurity/PaX中做移殖,在Grsecurity/PaX的众多安全性特性中,评定挑选,选择编码修改少的,盈利高的安全性特性优先选择移殖,例如修改较少的内核编码又能合理处理某一类的系统漏洞,再举个例子,dirty cow的全量修补也许要费用1-2年,加了某一安全性特性,即使未修补也可以防御力。

内核后话

最终,共享一下小编眼里较为理想中的情况。自然,大家得按照具体情况“因时制宜”,在不一样环节作出不一样的选择与挑选。

将内核团队当做小区,大家向她们递交编码,好似Linux内核小区有RFC(Request for Comment)、patch review等,无异议后合并进企业内核。

先选择好用的安全性特性且编码量少的,去移殖,去完成,并落地式。编码量少代表着,对内核编码修改少,出问题的概率越小,可靠性越高,特性耗损越低。

一年进行好多个安全性特性,不用多,1~2个就可以,针对内核态的结构加固,谨慎慎重再谨慎,例如海外G家企业大数据中心的内核发版前大约要6~7个月時间做特性、稳定性测试。

必须保证结构加固某一安全性特性后,应用0day或Nday去认证防御力实际效果,且根据该内核跑业务是平稳,特性耗损在可接纳范围内或是可控性。每一个安全性特性必须技术性审查。为确保编码品质的问题,找具体的高吞吐及其分布式系统低延时的网络服务器小范畴内部测试,无异议后,消息推送给内核团队。

最终,还能够经过将安全性特性的编码立即递交给Linux内核小区,假如编码有欠缺的位置还可以和小区协作处理,合并进Linux内核主线编码,进而侧边促进落地式。