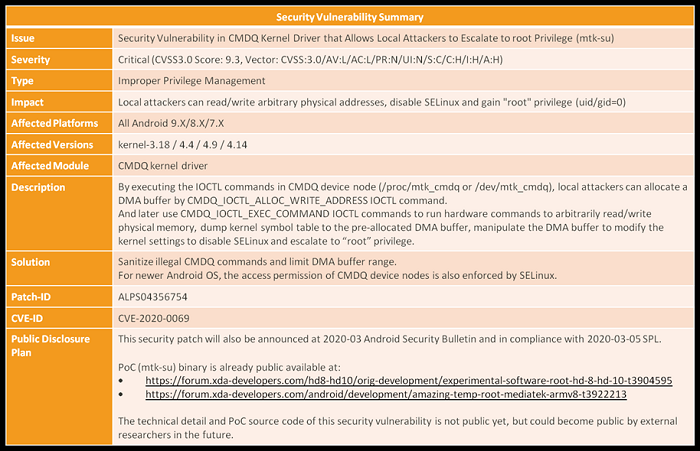

Google今日严格执行了让 Android 智能手机维持全新的安全更新的必要性,应用根据联发科芯片计划方案的机器设备用户更应保持警惕。在 2020 年 3 月的安全性公示中,其强调了一个存有长达一年的 CVE-2020-0069 安全性漏洞。XDA-Developers 在近期的一份报告书中提到,早在 2019 年 4 月,她们就早已掌握了这事。

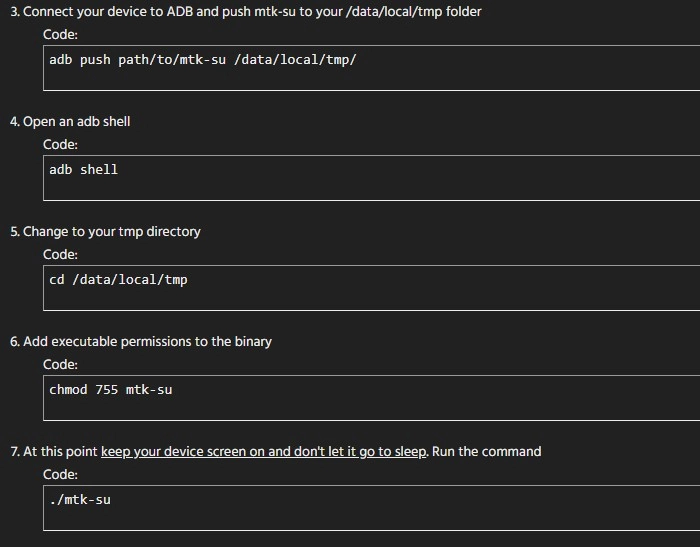

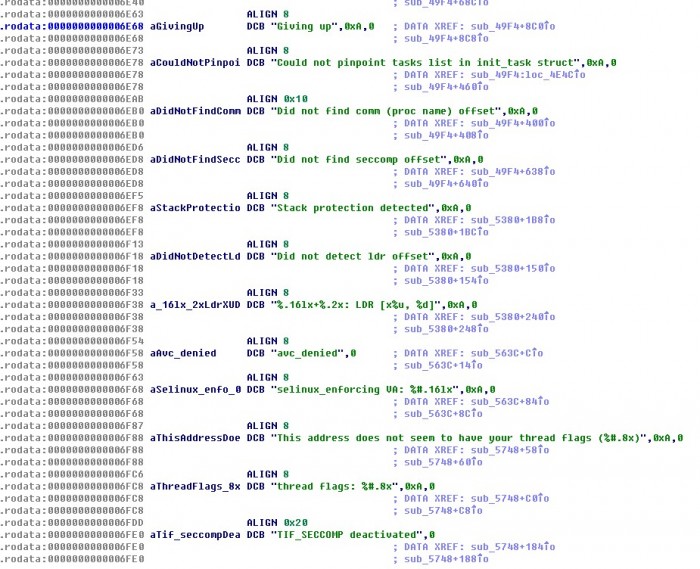

与Google在 CVE-2020-0069 中透露的漏洞相近,XDA-Developers 社区论坛将之称之为 MediaTek-SU,后缀名说明恶意程序可借此机会得到非常用户的访问限制。

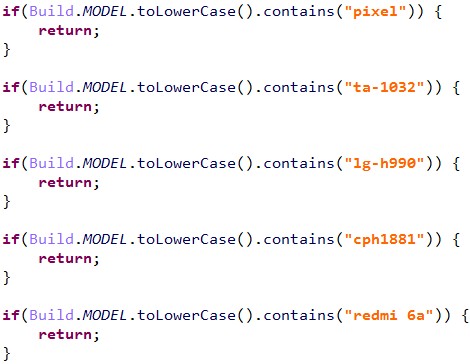

运用 MediaTek-SU 安全性漏洞,恶意程序不用先得到机器设备的 root 管理权限(解决 bootloader 正确引导程序流程),就可以得到几乎详细的作用管理权限,乃至肆无忌惮编写和改动相关内容。

对恶意程序创作者而言,这一举动相当于打开了 Android 手机的侧门控制面板,使之可以对用户胡作非为。

从得到权力下放访问限制的那一刻起,他就可以指染一切数据信息、键入和传到传来的內容。应用软件乃至可以在控制台实行恶意程序,在用户不知道的情况下将指令发送至机器设备上。

MTK迅速看到了该漏洞并公布了修补程序流程,但可惜的是,机器设备生产商并没很大的驱动力动向用户消息推送安全更新。通过一年的時间,仍有很多用户曝露于风险性当中。

喜讯是,如今MTK与Google达到了更紧凑的协作,以期将这一修补融合到 3 月份的 Android 规范安全更新补丁包中。在生产商消息推送 OTA 升级后,还请立即安裝布署,以清除这一安全风险。