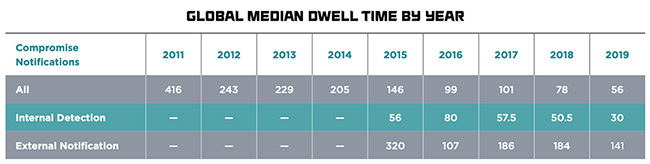

每个组织已经迅速地检验和抵制攻击,全世界停留时间中位数(即互联网入侵逐渐到被鉴别中间的延迟时间)已缩减为56天。依据FireEye的数据信息,这比上一年的78天中位数低了28%。

咨询顾问将这类发展趋势归功于组织改进了其检验程序流程,及其攻击者个人行为的更改。例如毁灭性攻击(勒索病毒、数字货币挖矿等)的不断提升,而些攻击的停留時间通常比别的攻击种类短。

全世界内部结构和外界现场采样也减少了。

- 组织根据外界获知入侵:停留时间中位数为141天,比上一个M-Trends汇报(184天)降低了23%。

- 组织自我检测到入侵事情:停留时间中位数为30天,比同期相比(50.5天)降低40%。虽然内部结构现场采样的改进水平较大,但仍有12%的采访组织的内部结构检验的停留时间在700天以上。

内部结构检验占艾力克四年来的最低标准

虽然组织内部结构鉴别的入侵的停留时间减少了,但与外界由来对比,自我检测到的安全事故的整体百分数也有些降低——相比上年降低了12个点。而自2011年至今,内部结构检验总数一直是稳步增长的。

换句话说,2019年是四年来外界通告初次超出内部结构检验。这类变化可能是因为各种原因造成的,例如稽查和网络信息安全经销商通告的提升,公共性公布标准的变动及其合规提高。

与此同时,因为别的指标值表明组织检验和回应是在持续改善的,因此这类变化不大可能是由于组织检验入侵的水平减少。

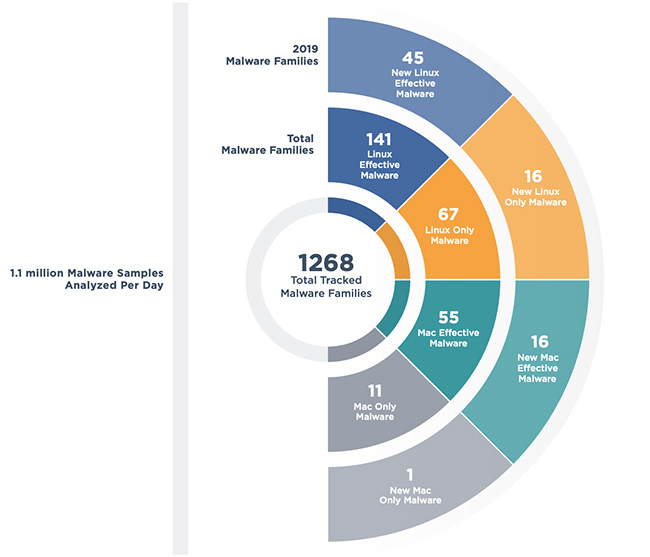

明确了数千新的恶意程序大家族

汇报详解了2019年观查到的全部恶意程序大家族的状况,在其中41%从来没见过。除此之外,明确的样品中有70%归属于五个最常出現的大家族之一,而且这种大家族根据开源系统专用工具积极主动开展开发设计。

这种说明,不但恶意程序创作者已经自主创新,互联网犯罪嫌疑人还在外面包每日任务,以迅速地根据经营盈利。

还需要特别注意的是,大部分新的恶意程序大家族都影响到了Windows或好几个服务平台,仅危害Linux或Mac的新的恶意程序大家族主题活动依然是极少数。

大量的勒索病毒攻击

在专业技术人员回应的攻击中,绝大部分(29%)可能是出自于立即得到经济发展利润的驱动力,包含了敲诈勒索,保释金,偷盗卡和不法转帐等。次之(22%)是数据信息偷盗,可能是出自于得到IP或情报活动的目地。

勒索病毒攻击的取得成功盈利,及其敲诈勒索saas模式(RaaS)商业运营模式的易用性,都促使了勒索病毒案子数量的提升。在历史上以自己和银行信用卡信息内容为方向的知名互联网犯罪团伙也愈来愈多地将勒索病毒做为盈利的輔助方式。

充分考虑勒索病毒攻击的难度层度及其攻击者在盈利上的不断取得成功,可以预估,勒索病毒将再次被用来輔助方式。