我们知道,HTTP 是无状态的,因此,在我们必须得到用户是不是在登录的情况时,大家必须查验用户的登录情况,一般来说,用户的登录取得成功后,网络服务器会发一个登录凭证(又被称为 Token),如同你来浏览某一企业,在前台接待被验证过合理合法后,这一企业的前端会让你的一个访客卡一样,以后,你在这一企业内去到哪都用这一访客卡来打开门,而不会再校检你是哪一个人。在计算机系统的全世界里,这一登录凭证的有关信息会放在二种地区,一个地方在用户端,以 Cookie 的方法(一般不容易放在电脑浏览器的 Local Storage,由于这非常容易发生登录凭证被 XSS 进攻),另一个位置是放在服务端,又叫 Session 的方法(SessonID 存于 Cookie)。

可是,这世界或是比较复杂的,除开用户浏览,也有用户授权委托的第三方的运用,也有公司和企业间的启用,这儿,我觉得把业界常见的一些 API认证技术相对性系统化汇总梳理一下,那样可以让我们更加全方位的掌握这种技术。留意,这也是一篇文章!

这篇文章发表遮盖如下所示技术:

- HTTP Basic

- Digest Access

- App Secret Key HMAC

- JWT – JSON Web Tokens

- OAuth 1.0 – 3 legged & 2 legged

- OAuth 2.0 – Authentication Code & Client Credential

HTTP Basic

HTTP Basic 是一个十分传统的的 API 验证技术,也是一个非常简单的技术。这一技术也就是应用 username 和 password 来开展登录。整个过程被定位在了 RFC 2617 中,也被叙述在了 Wikipedia: Basic Access Authentication 关键词中,与此同时还可以参考 MDN HTTP Authentication

其技术基本原理如下所示:

我们可以见到,应用 Base64 的目标无非是因为把一些独特的标识符给整掉,那样就可以放在 HTTP 协议书里传送了。而这些形式的问题最高的问题便是把用户名和动态口令放在互联网提交,因此,一般要相互配合 TLS/SSL 的安全性加密算法来应用。我们可以见到 JIRA Cloud 的 API 验证适用HTTP Basic 那样的方法。

但人们也是要了解,这类把用户名和登陆密码与此同时放在公在网上传递的方法有点儿不大好,由于 Base64 并不是加密方式,反而是编号协议书,因此就算是有 HTTPS 做为安全性维护,给人的觉得或是不安心。

Digest Access

汉语称“HTTP 引言验证”,最开始被定位在了 RFC 2069 文本文档中(之后被 RFC 2617 引进了一系列安全性提高的选择项;“维护品质”(qop)、随机数字计数由手机客户端提升、及其顾客转化成的随机数字)。

其理论依据是,要求方把用户名动态口令和域做一个 MD5 – MD5(username:realm:password) 随后发送给网络服务器,那样就不容易在网络上传用户名和动态口令了,可是,由于用户名和动态口令基本上不可能变,因此,这一 MD5 的字符串数组也是非常确定的,因而,这一验证全过程之中添加了2个事,一个是 nonce 另一个是 qop

- 最先,启用方进行一个平常的 HTTP 要求。例如:GET /coolshell/admin/ HTTP/1.1 服务器端当然不可以验证能过,服务器端回到 401 不正确,而且在 HTTP 头上的 WWW-Authenticate 包括如下所示信息内容:

- 在其中的 nonce 为服务端转化成的随机数字,随后,手机客户端做 HASH1=MD5(MD5(username:realm:password):nonce:cnonce) ,在其中的 cnonce 为手机客户端转化成的随机数字,那样就可以促使全部 MD5 的結果是不一样的。

- 假如 qop 中包括了 auth ,那麼还得做 HASH2=MD5(method:digestURI) 在其中的 method 便是HTTP的要求方式(GET/POST…),digestURI 是要求的URL。

- 假如 qop 中包括了 auth-init ,那麼,得做 HASH2=MD5(method:digestURI:MD5(entityBody)) 在其中的 entityBody 便是HTTP要求的全部数据信息体。

- 随后,获得 response = MD5(HASH1:nonce:nonceCount:cnonce:qop:HASH2) 要是没有 qop 则 response = MD5(HA1:nonce:HA2)

- 最终,大家的手机客户端对服务器端进行如下所示要求—— 留意HTTP头的 Authorization: Digest ...

wiki百科上的 Wikipedia: Digest access authentication 关键词十分完整地叙述了这一关键点。

引言验证这一方法会比以前的方法好些一些,由于沒有在网络上传送用户的登陆密码,而仅仅把登陆密码的 MD5 传输以往,相对性会非常安全性,并且,其并不一定是不是 TLS/SSL 的安全性连接。可是,别看这个优化算法那么繁杂,最终你能发觉,整个过程实际上关键是用户的 password,这一 password 假如不足得杂,实际上是可以被暴力破解密码的,并且,整个过程是容易遭受重放攻击——例如一个中介人告知手机客户端必须的 Basic 的验证方法 或者 年久签字验证方法(RFC2069)。

App Secret Key HMAC

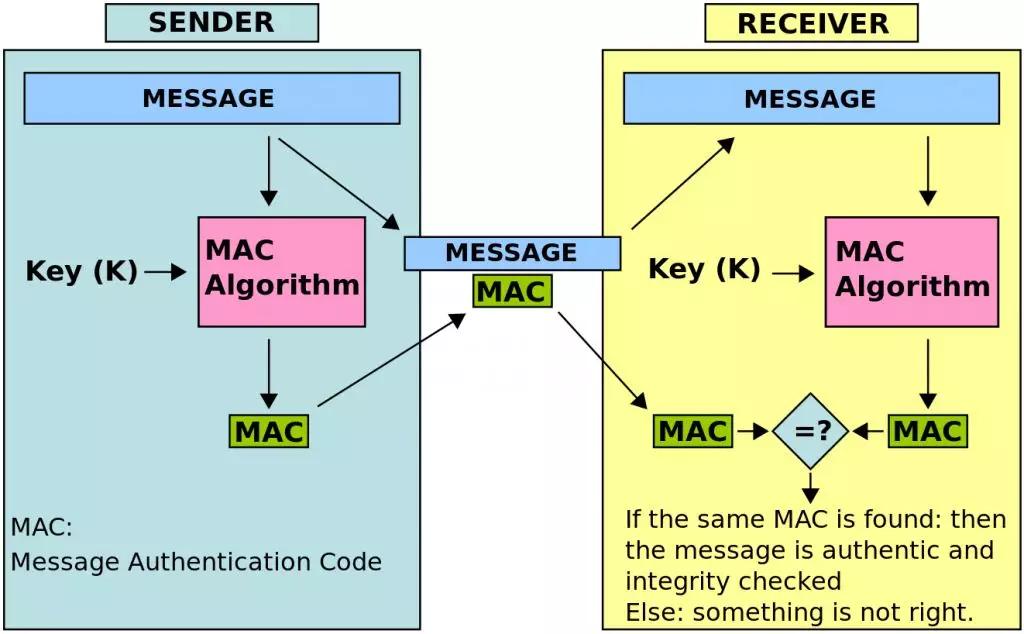

先说 HMAC 技术,这个东西来自于 MAC – Message Authentication Code,是一种用以给信息签字的技术,换句话说,大家怕信息在传送的历程中被别人改动,因此,大家必须用对信息开展一个 MAC 优化算法,获得一个引言字符串,随后,接受方获得讯息后,开展一样的测算,随后比较这一 MAC 字符串,假如一致,则说明沒有被修改过(整个过程参看下图)。而 HMAC – Hash-based Authenticsation Code,指的是运用 Hash 技术性进行这一工作中,例如:SHA-256优化算法。

大家再而言 App ID,这个东西跟认证没有关系,仅仅用于区别,到底是谁来启用 API 的,如同大家每一个人的身份证号码一样,仅仅用于标明不一样的人,并不是用于做身份验证的。与前边的不同点是,这儿,大家必须用 App ID 来投射一个用以数据加密的密匙,这样一来,大家就可以在服务端开展相应的管理方法,我们可以转化成多个密匙对(AppID, AppSecret),并可以有更粗粒度的实际操作管理权限。

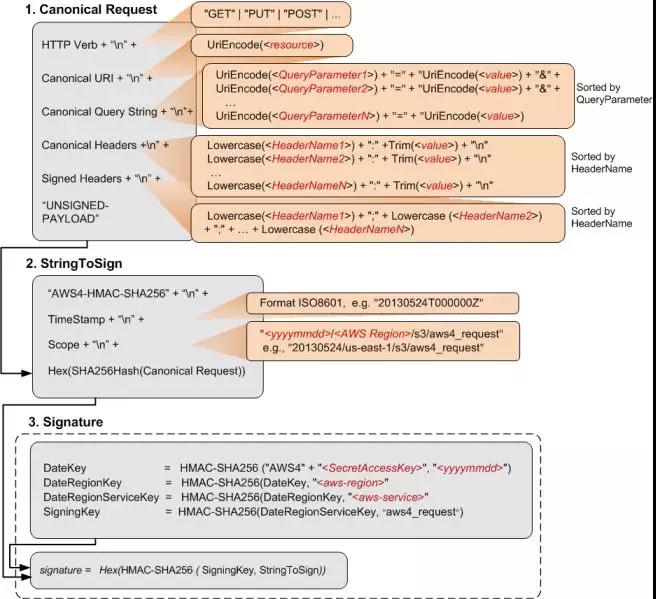

最终,传出 HTTP Request 时,在 HTTP 头的 Authorization 字段名中放进如下所示的信息内容:

在其中的 AKIDEXAMPLE 是 AWS Access Key ID, 也就是所说的 AppID,服务端会按照这一 AppID 去查有关的 Secret Access Key,随后再认证签字。假如,你对这一环节有点儿没看懂得话,你能读一读这篇文章——《Amazon S3 Rest API with curl》这篇文章里有好点编码,代码应该是最有关键点也是最确切的了。

这类验证的方法益处取决于,AppID 和 AppSecretKey,是由网络服务器的系统软件给出的,因此,是可以被管理方法的,AWS 的 IAM 便是相应的管理方法,其管理了客户、管理权限和其相应的 AppID 和AppSecretKey。可是不太好的地区取决于,这个东西沒有规范 ,因此,每家的完成很不一致。例如:Acquia 的 HMAC,手机微信的签字优化算法 (这儿,大家必须表明一下,手机微信的 API 沒有遵循HTTP 协议书的规范,把验证信息内容放到 HTTP 头的 Authorization 里,反而是放到 body 里)

JWT – JSON Web Tokens

JWT 是一个较为规范的验证解决方法,这一工艺在 Java 圈中应当用的是十分广泛的。JWT 签字也是一种 MAC(Message Authentication Code)的方式。JWT 的签字步骤一般是下边这一模样:

客户应用登录名和动态口令到验证网络服务器上要求验证。

认证网络服务器认证登录名和动态口令后,以服务端转化成 JWT Token,这一 token 的产生全过程如下所示:

- 验证网络服务器还会继续转化成一个 Secret Key(密匙)

- 对JWT Header和 JWT Payload 各自求 Base64。在 Payload 很有可能涉及了使用者的抽象化 ID 和的到期時间。

- 用密匙对 JWT 签字 HMAC-SHA256(SecertKey, Base64UrlEncode(JWT-Header) '.' Base64UrlEncode(JWT-Payload));

随后把 base64(header).base64(payload).signature 做为 JWT token 回到手机客户端。

客户端应用 JWT Token 向运用服务器发送有关的要求。这一 JWT Token 如同一个临时性客户所有权证一样。

当网站服务器接到申请后:

大家能看以,上边的这一全过程,是在验证网络服务器上为客户动态性转化成 Secret Key 的,业务系统在验签的情况下,必须到验证网络服务器上来签,这一全过程提升了一些互联网启用,因此,JWT 除开适用 HMAC-SHA256 的优化算法外,还适用 RSA 的非对称加密的优化算法。

应用 RSA 非对称加密优化算法,在验证网络服务器这里放一个公钥,在网站服务器那里放一个公匙,验证网络服务器应用公钥数据加密,网站服务器应用公匙破译,这样一来,就不用网站服务器向验证网络服务器要求了,可是,RSA 是一个比较慢的优化算法,因此,尽管你省了互联网启用,可是却费了 CPU,尤其是Header 和 Payload 较为长的情况下。因此,一种比较好的打法是,如果我们把 header 和 payload 简易地做 SHA256,这会迅速,随后,大家用 RSA 数据加密这一 SHA256 出去的字符串,这样一来,RSA 优化算法就非常快了,而大家也做好了应用 RSA 签字的目地。

最终,大家只要运用一个体制在验证网络服务器和网站服务器中间按时地换一下公匙公钥对就好了。

这儿强烈要求全文阅读 Anglar 高校的 《JSW:The Complete Guide to JSON Web Tokens》

OAuth 1.0

OAuth 也是一个 API 验证的协议书,这一协议书最开始在 2006 年由 Twitter 的技术工程师在开发设计 OpenID 完成的情况下和社交媒体便签网址 Ma.gnolia 时发觉,沒有一种好的授权委托协议书,之后在 2007 年创办了一个 OAuth 工作组,了解这一信息后,Google 职工也添加进去,并健全有善了这一协议书,在 2007 年末公布议案,过一年后,在 2008 年将 OAuth 放入了 IETF 作进一步的规范化工作中,最终在 2010 年 4 月,宣布公布 OAuth 1.0,即:RFC 5849 (这一 RFC 相比 TCP 的这些而言读起來也是很简单的),但是,假如你要掌握其其前身的议案,可以读一下 OAuth Core 1.0 Revision A ,我还在下边做一个大约的叙述。

依据RFC 5849,能够看见 OAuth 的发生,目地是为了更好地,客户为了更好地想应用一个第三方的互联网打印机服务来打印出他在某网址上的相片,可是,客户不愿把自己的登录名和动态口令交到那一个第三方的互联网打印机服务,但又想让那一个第三方的互联网打印机服务来浏览自身的相片,为了更好地处理这一受权的问题, OAuth 这一协议书就出来。

这一协议书有三个人物角色:

- User(相片使用者-客户)

- Consumer(第三方相片打印服务项目)

- Service Provider(图片存储服务项目)

这一协义有三个环节:

- Consumer 获得 Request Token

- Service Provider 验证客户并受权 Consumer

- Consumer 获得 Access Token 启用 API 浏览客户的相片

全部受权流程是如此的:

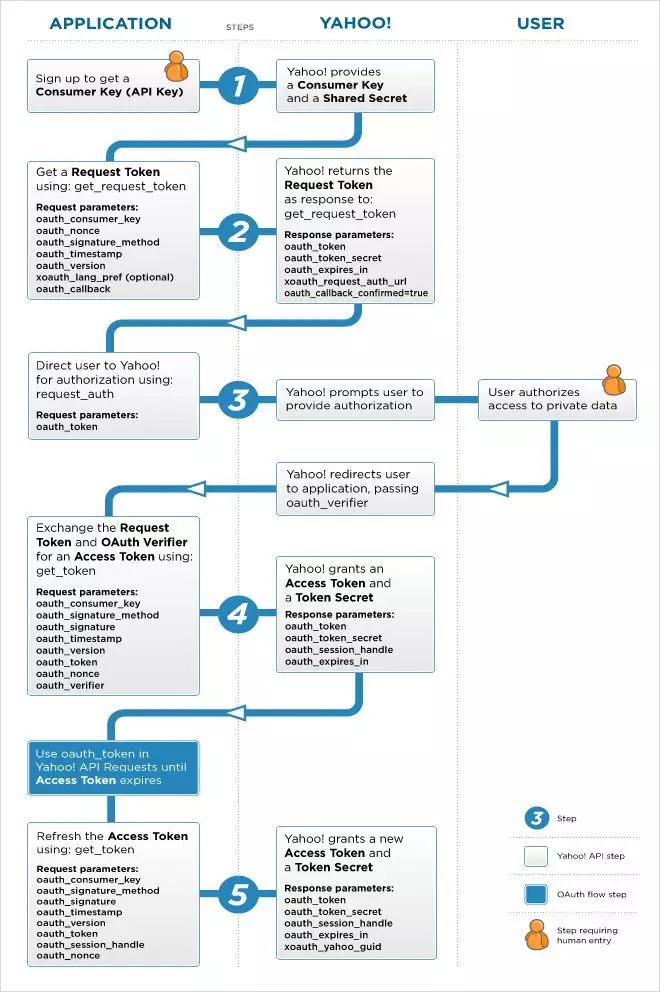

下面的图另附一个 Yahoo! 的流程表能够看见整个过程的有关关键点。

由于上边这一步骤有三方:User,Consumer 和 Service Provide,因此,又叫 3-legged flow,三脚步骤。OAuth 1.0 也是有不用客户参加的,仅有 Consumer 和 Service Provider 的, 也就是 2-legged flow 两脚步骤,在其中省去了用户认证的事。整个过程如下所示所显示:

最终,再而言一说 OAuth 中的签名。

- 我们可以见到,有两个密钥,一个是 Consumer 申请注册 Service Provider 时由 Provider 授予的 Consumer Secret,另一个是 Token Secret。

- 签名密钥便是由这三具密钥拼凑而成的,在其中用 & 作连接符。假定 Consumer Secret 为 j49sk3j29djd 而 Token Secret 为 dh893hdasih9 那一个,签名密钥为:j49sk3j29djd&dh893hdasih9

- 在请求 Request/Access Token 的过程中必须对全部 HTTP 请求开展签名(应用 HMAC-SHA1 和 HMAC-RSA1 签名优化算法),请求头中必须包含一些 OAuth 必须的字段名,如:

- Consumer Key :也就是所说的 AppID

- Token:Request Token 或 Access Token

- Signature Method :签名优化算法例如:HMAC-SHA1

- Timestamp:到期時间

- Nonce:随机字符串

- Call Back:调整 URL

下面的图是全部签名的平面图:

照片或是较为直接的,我不多表述了。

OAuth 2.0

在前面,我们可以见到,从 Digest Access, 到 AppID HMAC,再到 JWT,再到 OAuth 1.0,这种个 API 验证全是要向 Client发一个密钥(或者用登陆密码)随后用 HASH 或者 RSA 来签 HTTP 的请求,这在其中有一个关键的因素是,之前的 HTTP 是密文传送,因此,在传送流程中非常容易被伪造,因此才搞出去一套的安全性签名体制,因此,这种个验证的打法是可以在 HTTP 密文协议书下玩的。

这类应用签名方法大伙儿能够看见是比较复杂的,因此,针对开发人员而言,也是很不友善的,在机构签名的这些 HTTP 报文格式的情况下,各种各样,URLEncode 和 Base64,还需要对 Query 的主要参数开展排列,随后有的办法还需要逐层签名,很容易出差错,此外,这类验证的安全性粒度分布较为粗,受权也较为单一,针对有终端产品用户参加的手机端而言也有点儿不足。因此,在 2012 年的情况下,OAuth 2.0 的 RFC 6749 宣布释放。

OAuth 2.0 取决于 TLS/SSL 的链接加密算法(HTTPS),彻底放弃了签名的方法,验证网络服务器再也不回到哪些 token secret 的密钥了,因此,OAuth 2.0 是完完全全有别于 1.0 的,也是兼容问题的。现阶段,Facebook 的 Graph API 只适用 OAuth 2.0协议书,Google 和 Microsoft Azure 也适用Auth 2.0,中国的微信号和微信支付也适用应用 OAuth 2.0。

下边,大家来关键看一下 OAuth 2.0 的两种关键的 Flow:

- 一个是 Authorization Code Flow, 这个是 3 legged 的

- 一个是 Client Credential Flow,这个是 2 legged 的。

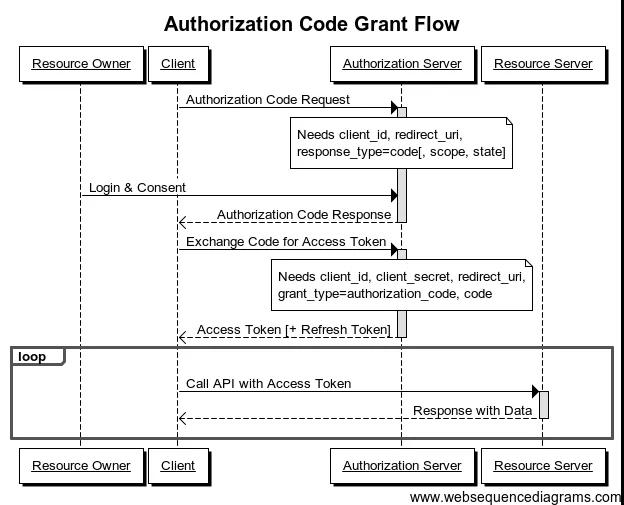

Authorization Code Flow

Authorization Code 是最经常采用的 OAuth 2.0 的受权批准种类,它适用客户给第三方应用受权访问自身信息内容的情景。这一 Flow 也是 OAuth 2.0 四个 Flow 中我本人感觉最完全的一个 Flow,其流程表如下所示所显示。

下边是对这一步骤的一个小细节上的表述:

1)当客户(Resource Owner)访问第三方应用(Client)的情况下,第三方应用会把客户送到验证网络服务器(Authorization Server)上来,关键请求的是 /authorize API,在其中的请求方法以下所显示。

在其中:

- client_id 为第三方应用的 App ID

- response_type=code 为告知验证网络服务器,我想走 Authorization Code Flow。

- redirect_uri 含意就是我跳转到第三方应用的 URL

- scope 意是有关的管理权限

- state 是一个任意的字符串数组,适用于防 CSRF 进攻。

2)当 Authorization Server 接到这一 URL 请求后,其会根据 client_id 来查验 redirect_uri 和 scope 是不是合理合法,假如合理合法,则弹出来一个网页页面,让客户受权(假如客户没登陆,则先让账号登录,登陆进行后,发生受权访问网页页面)。

3)当客户受权允许访问之后,Authorization Server 会跳转到 Client ,并以在其中添加一个 Authorization Code。如下所示所显示:

我们可以见到,

- 请流动性的超链接是第 1)步中的 redirect_uri

- 在其中的 state 的值也和第 1)步的 state一样。

4)下面,Client 就可以应用 Authorization Code 得到 Access Token。其必须向 Authorization Server 传出如下所示请求。

5)假如没什么问题,Authorization 会返回如下所示信息。

在其中,

- access_token 便是浏览要求动态口令了

- refresh_token 用以更新 access_token

- id_token 是 JWT 的 token,在其中一般会包括客户的 OpenID

6)下面便是用 Access Token 要求客户的資源了。

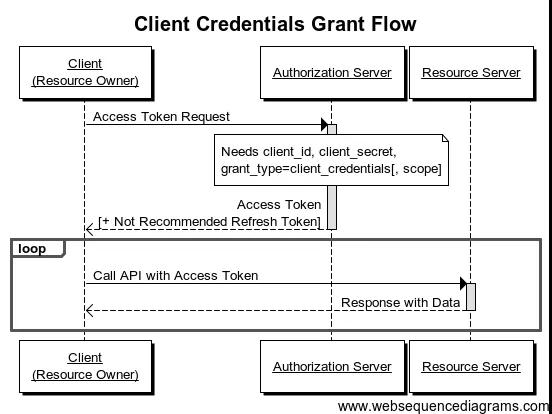

Client Credential Flow

Client Credential 是一个简易版的 API 验证,主要是用以验证网络服务器到云服务器的启用,也就是沒有客户参加的的验证步骤。下边是相应的流程表。

这一环节比较简单,实质上便是 Client 用自身的 client_id 和 client_secret 向Authorization Server 要一个 Access Token,随后应用 Access Token 浏览有关的資源。

要求实例

返回实例

这儿,容我多扯一句,微信公共号从网站的开发文本中,应用了 OAuth 2.0 的 Client Credentials 的方法(参考文本文档“微信公众平台获得 access token”),我截了个图如下所示所说。我们可以见到,微信公众平台应用的是 GET 方法的要求,把 AppID 和 AppSecret 放到了 URL中,尽管这也合乎 OAuth 2.0,可是并不太好,由于大部分网关ip代理会把全部 URI 要求计入日志中。大家只需想象一下腾讯官方的网关ip的 Access Log,里边的日志一定会有很多的每个客户的AppID 和 AppSecret……

总结

讲了这么多,大家来总结一下(下边的总结很有可能会有点儿散)

2个定义和三个专业术语

- 区别2个定义:Authentication(验证) 和 Authorization (受权),前面一种是证实请求者是真实身份,如同身份证件一样,后面一种是因为得到管理权限。真实身份是区分于他人的证实,而管理权限是证实自身的权利。Authentication 为了更好地证实实际操作的这个人就是他自己,必须给予登陆密码、手机验证码,乃至面部识别。Authorization 则是不用在任何的要求都必须验人,是在通过 Authorization 后获得一个 Token,这就是 Authorization。如同护照和签证一样。

- 区别三个定义:编号 Base64Encode、签字 HMAC、数据加密 RSA。编号是为了更好地更的传送,相当于密文,签字是为了更好地信息不可以被伪造,数据加密是因为不许其他人见到是啥信息。

搞清楚一些初心

- 应用繁杂地 HMAC hach签字方法主要是解决当初沒有 TLS/SSL 数据加密链接的状况。

- JWT 把 uid 放到 Token 中目地是因为除掉情况,但无法让客户改动,因此必须签字。

- OAuth 1.0 区别了2个事,一个是第三方的 Client,一个是真真正正的客户,其先拿 Request Token,再换 Access Token 的办法主要是为了更好地把第三方应用和客户区别起来。

- 客户的 Password 是消费者自身设定的,复杂性不可控性,服务器端授予的 Serect 会很繁杂,但关键目标是为了更好地非常容易管理方法,可以随时随地销户掉。

- OAuth 协议书有比全部验证协议书有更加灵便健全的配备,假如应用 AppID/AppSecret 签字的方法,又必须保证可以有不一样的管理权限和可以随时随地销户,那麼你得开发设计一个像 AWS 的 IAM 那样的账户和密匙对监管的系统软件。

有关的常见问题

- 不论是哪一种方法,我们都应当遵循 HTTP 的标准,把验证信息放到 Authorization HTTP 头中。

- 不必应用 GET 的形式在 URL 中放进 secret 之类的物品,由于许多 proxy 或 gateway 的手机软件会把全部 URL 记在 Access Log 文档中。

- 密匙 Secret 等同于 Password,但他是用于数据加密的,尽量不要在互联网上传送,假如要传送,最好是应用 TLS/SSL 的安全性链接。

- HMAC 中不论是 MD5 或是 SHA1/SHA2,其测算全是特别快的,RSA 的非对称加密是非常耗 CPU 的,尤其是要数据加密的字符串数组较长的情况下。

- 尽量不要在系统中 hard code 你的 Secret,由于在 github 上面有许多网络黑客的系统在监控各种各样 Secret,一定当心!这种的物品应当放到你的配制系统软件或者布署系統中,在程序流程运作时设定在环境变量或者系统变量中。

- 应用 AppID/AppSecret,或是应用 OAuth1.0a,或是 OAuth2.0,还是应用 JWT,我本人提议应用 TLS/SSL 下的 OAuth 2.0。

- 密钥是必须被管理的,管理便是可以新增可以撤销,可以设定帐户和相应的管理权限。最好是密钥是可以被全自动拆换的。

- 验证受权网络服务器(Authorization Server)和应用服务器(App Server)最好是分开。