以往两年,安全性工作人员关心的重点是网络犯罪的组织化和社会化发展趋势,包含各种各样进攻即服务项目(例如DDoS as a Service、RaaS敲诈勒索软件即服务等)、恶意软件产业发展发展趋势等。可是2019-2020年,旧式黑客电影中常会出現的情景,网络黑客飞快敲打电脑键盘在命令行工具中键入字段的“手动式进攻”再度重归流行!

近日,据CrowdStrike、Rapid7等网络信息安全企业的检测剖析, “无恶意软件”进攻趋势已经升高成流行进攻方式,对企业安全生产防御者组成严重危害和挑戰。

他来了,他带上电脑键盘来啦

CrowdStrike的全新安全报告资料显示,2019年,网络黑客用电脑键盘一行行键入指令的“手动式进攻”追上了全世界范畴内由恶意软件散播推动的“智能化规模性自动化技术进攻”。

一段时间至今,阅历丰富的互联网犯罪分子和我国网络黑客一直在根据新方式来提高“破坏力”,例如,潜进总体目标互联网并假冒真正客户来掩饰其安全工具的主题活动,应用失窃的凭证并运作合理合法的设备来盗取数据信息。

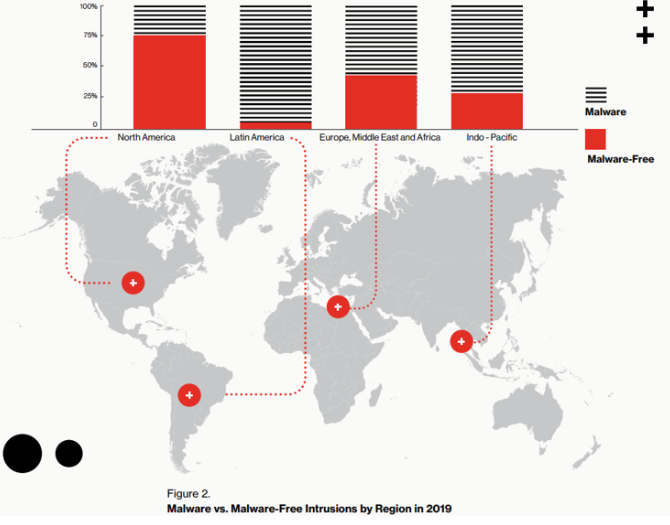

在CrowdStrike的危害事情回应汇报中,该类所说的“无恶意软件”进攻初次超过根据恶意软件的进攻,在2019年攻击事情中的比重做到51%,超出要求的49%(图中)。而在2018年和2017年,全世界进攻事情中恶意软件的占有率还达到60%,无恶意软件进攻的占有率约40%。

用CrowdStrike得话而言,无恶意软件进攻是一种潜进被害机构的方式,它沒有在电子计算机硬盘上应用故意文档或文件精彩片段。除开凭证或合理合法专用工具失窃外,这类类别的进攻还能够从运行内存中实行编码,而且只有根据检验出现异常个人行为的高級专用工具和技术性,或根据危害寻找来检验。

或许我们可以把这类发展趋势讲解为:APT的常态,但无论经营规模或是頻率和危害范畴,无恶意软件进攻都需要远超APT。

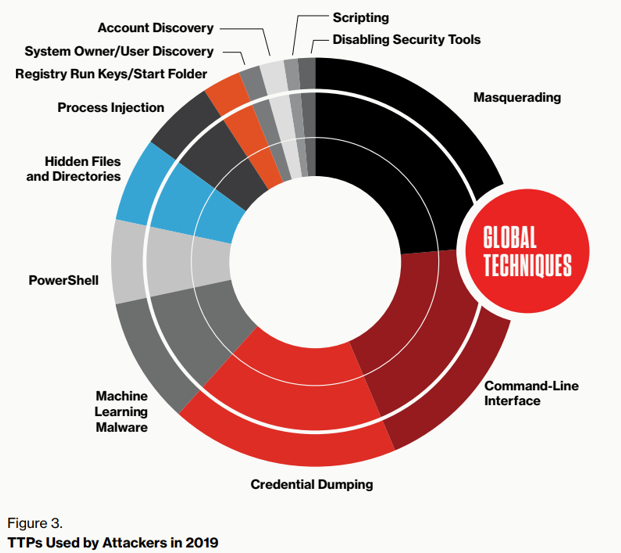

从Crowdstrike的2019年黑客攻击TTPs统计分析(图中)中也能够看见,一度被脚本小子和恶意软件抢了可谓是的传统式网络黑客又回家了,她们主要是应用“手动式方式进攻”,例如命令行界面,PowerShell及其隐藏文件和文件目录。这种工艺在2019年观察到的很多繁杂进攻里都起到了关键功效,这种进攻的一个相同特性便是进攻中有网络黑客本人参加并正确引导。

安全性权威专家担忧,假如网络攻击翻倍执行无恶意软件进攻,那麼公司目前的安全工具,乃至公司的全部安全防御管理体系将承受不住,名存实亡。

CrowdStrike的CTO Michael Sentonas表明:

伴随着很多的网络攻击寻找绕开传统式安全工具的方式,无恶意软件进攻已经持续增长。并且,网络攻击并不满意于绕开基本的杀毒软件,她们也逐渐绕开下一代AV商品。这正促进无恶意软件进攻的大幅更新。假如无恶意软件进攻占有率超过60%或以上,那将是一个极其艰巨的问题。

Sentonas强调,问题取决于,大部分机构也没有技术性工作能力来区别合理合法客户或盗取其凭证的网络攻击。

手动式化挑戰自动化技术

依据CrowdStrike的汇报,上年大部分无恶意软件的伤害都产生在北美地区(图中),四分之三的进攻并没有在被害机构内部结构布署恶意软件。

当很多的网络攻击逐渐选用“手动式进攻”,网络信息安全业内逐渐风靡的机器视觉检测和回应(例如SOAR)技术性便会遭遇挑戰。

安全性企业Rapid7的学者也发觉,愈来愈多的网络攻击渗入进总体目标的时候会舍弃应用恶意软件。Rapid7的科学研究负责人Tod Beardsley说:

网络攻击已经应用合理凭证或器重别的进攻中得到的凭证,这真是束手无策。 这不是您可以简单地自动化技术编辑防御力的危害。

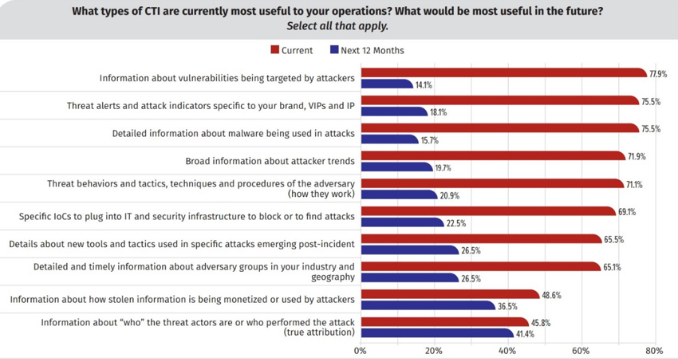

这并且也代表着,伴随着手动式进攻的时兴,帐户凭证的泄漏,对公司的危害越来越大。依据SANS对于公司安全部的调研,遭窃信息内容在地底黑市交易的买卖转现与运用(影子网络情报信息)是将来12月内,CSO们眼里最有價值的威胁情报信息内容之一(下面的图):

CrowdStrike首席技术官Sentonas表明:

2022年将是一件有趣的事情:无恶意软件的进攻是不是会再次提升,这是不是与(网络攻击的)停留時间有关?假如这也是将来2年到四年的网络信息安全发展趋势,那麼咱们就碰到大问题了,由于很多的进攻方式可以绕开安全管理体制。

人的要素

安全性业内广泛认为,无恶意软件攻击防御的关键是“人的要素”。

Rapid 7的Beardsley觉得,应对自动化技术安全运营和防守技术性难以招架的手动式进攻危害,机构必须高度重视“人的要素”,受权终端用户变成企业安全文化的一部分(安全性是每一个人的义务,而不仅是企业安全生产工作人员的义务)。

安全性生产商Sophos的总裁科学研究生物学家Chester Wisniewski觉得:

如今,有越多的网络攻击是人。因而对合理合法专用工具的故意主要用途检验尤其重要。例如,假如发觉Nmap互联网监控专用工具在DMZ中的Web服务端上运作,那应该是一个风险数据信号。没人可以在DMZ的网络服务器上运作它。

Wisniewski强调,假如合理合法的安全工具在基本使用时间(范畴)之外运作,则组成安全事故。大家需要清晰,你也许并非唯一应用那些专用工具的人,使用人也可能是恶人。