运维服务器较为烦恼的一个问题是系统被黑,沦落肉食鸡或是挖矿机。除开加强安全性基准线配备,加强互联网和端口号结构加固,系统和运用bug修补,上IDS/IPS(入侵检测技术/防御力系统)以外,另一个领域便是系统监管,一个健全精准的监控系统可以在服务器方面及时处理侵入主题活动、给予报警以便妥善处理。文中小虫就给各位而言说系统文档转变的监管。

简述

在*nix管理体系一切皆文档,系统文件的转变通常反映着系统的转变,例如系统运用的升级、系统的实际操作主题活动(可以用网络安全审计来明确)或系统被黑。依据小虫很多年来维护保养工作经验系统被黑最显著之一的特点便是系统文档转变,包含不限于:

- /bin (替换基本上专用工具为恶意木马等,例如netstat,ps等)

- /sbin (替换基本上专用工具为恶意木马等,例如sshd,lsof,ss等)

- /usr/bin(替换基本上专用工具为恶意木马等,例如sshd,lsof,ss等)

- /usr/sbin (替换基本上专用工具为恶意木马等,例如sshd,lsof,ss等)

- /etc/init.d (修改开机运行每日任务,加上恶意脚本制作开机运行)

- /etc/

- /etc/cront.d (修改任务计划,加上恶意脚本制作定时执行)

- /etc/crontab (修改任务计划,加上恶意脚本制作定时执行)

- ~/.ssh/文件目录 (引入公匙)

- /etc/sysconfig (修改iptables配备等,对外开放网络限制)

- /etc/ssh/ (修改ssh配置)

- web文件目录 (修改网址)

等文件目录下文档被替换或是加上不法文档。

加强对这种文件目录和资料的监管,就可以在一定水平上避免系统被黑,及其系统被黑,而没法察觉的问题。

find –mtime文件目录文档转变

监管系统转变的非常简单,最经常使用的办法是应用find命令,其-mtime表明近期有变化的文档。

例如要查询一天内/usr/bin文件目录下转变过的材料可以应用

需看详尽这种文档详细资料,可以用xargs或是-exec把这种转变文档在使用ls -al表明出去,例如:

RPM监管系统文档的转变

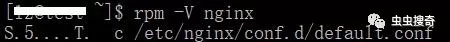

RPM是Linux一种应用包,运用RPM安装应用大伙儿也许都了解。事实上RPM或是一个系统包数据库查询,并给予包认证作用,可以用于发觉初始安装文件转变状况。RPM应用包文档认证的基本上指令是rpm -V。例如查看认证nginx包可以用rpm -V nginx:

该指令結果的前几个特性认证,.表明特性一切正常,别的标示表明特性有转变,假如文档被删掉,则会提醒"missing …"。实际特性的含意如下所示:

結果表明:nginx库中default.conf文档的尺寸,md5哈希值,文档修改時间都更改了。

留意:图中中正中间位也有个字母c标示,该标表明文档的特性,c表明文档为环境变量。别的标示有:d %doc 表明文本文档;g %ghost 不可包括的文本文档,有可能有什么问题;l %license 授权文件;r %readme readme表明文档。

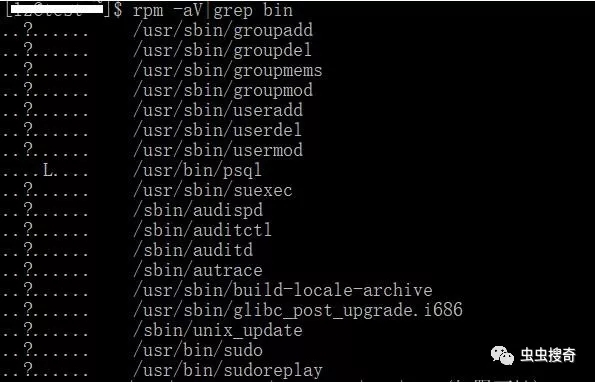

-V选择项提升-a就可以列举现阶段系统中安裝后,全部转变过的包文档,可以借此来查验文件夹的一致性,安全系数等。大家对結果应用grep进一步查验就获得实际的文档,例如要获得bin文件目录系统文档转变过的文档:

Inotify监管文档转变

另一个非常常见的办法是用Inotify来监管文档转变。Inotify是Linux核心内置(2.6.13)的系统事件监控体制。Inotify优势之一是根据核心事情通告体制,不用按时积极检测文档情况,简易靠谱。另一个益处是有文档转变时通告情况下,可以纪录那时候的客户和事件过程。根据Inotify的专用工具有inotify-tools、sersync和lsyncd等,大家这里简易详细介绍inotify-tools应用。

(1) inotify-tools安裝

安装非常简单,以centos为例子,先加上epel源,随后

(2) inotify-tools应用

inotify-tools安裝后会附加2个专用工具即inotifywait和inotifywatch。inotifywait工具用于加上文档或文件目录监管,适用对资料的一些实际操作事情,例如open、close、delete等,运作后系统处在阻塞状态。inotifywait的主要参数和相匹配事情目录如下图所示:

作为安全性层面考虑到,重点关注文档文件转变和建立時间,即modify和create事情。

inotifywatch专用工具用于查询所监控的文档产生事情的数据分析。

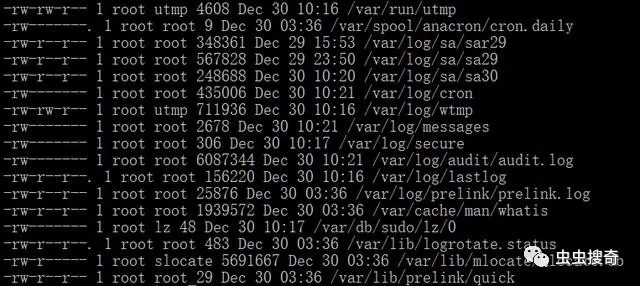

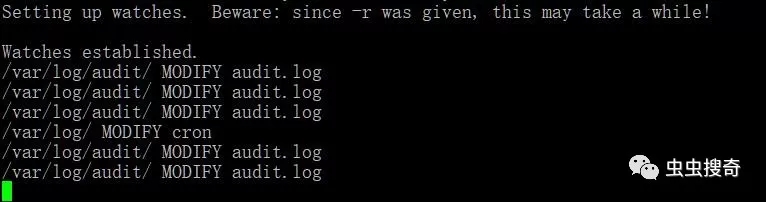

下边举一个例子来表明,大家用inotifywait来监管/var文件目录下文档的转变:

为了更好地有利于阅读文章,大家加上一些日志和时间格式主要参数:

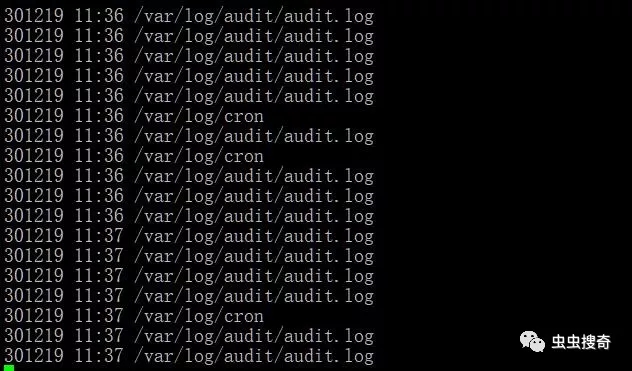

要统计分析系统内30秒内的转变数据信息,可以用inotifywatch:

inotifywatch 的应用这里没有在详解。

建造撰写脚本制作开展文档Md5监管

还有一个办法便是对特殊文件目录(例如Web文件目录)逐渐情况下对其测算md5 hach,之后按时测算md5随后核对,发觉md5 hach不一致了,表明文档早已被伪造了。对于此事,小虫以前根据这一基本原理用Perl写了一个脚本制作MD5Check(github:/bollwarm/MD5Check),可以同时用于应用或是做参照。

MD5Check安裝非常简单,有Perl的条件下(依靠Digest::MD5)立即下直接clone文档就可以应用,或是应用cpanm安裝

应用:

操作方法,实行 perl bin/init.pl web文件目录(自定),复位MD5值。

随后应用perl bin/check.pl前一部储存的md5hach的文档查验。

详尽案例,见bin文件目录下的 init.pl 和 check.pl

cpanm安裝后,可以直接的用perl单行道程序流程查验应用

复位:

查验:

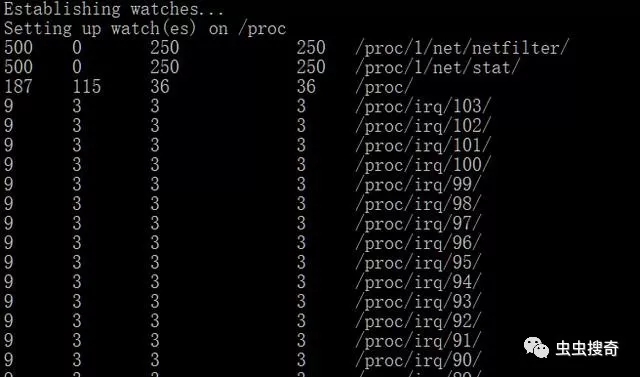

案例:大家举一个wordexpree网站为事例:

查验:

汇总

文中大家讲述了根据监控linux文件变化方法避免系统网站被黑。讲述了普遍的几类监控linux系统下文件监控的方法:find、rpm,Inodify及其自撰写脚本制作的方法。自然这种方法必须相互配合监控系统(例如zabbix)才可以完成立即全方位的系统,可以将其作为系统安全性监控一部分(别的一部分包含过程监控、服务器防火墙变化监控、总流量变化)来配制和报警。有关这种一部分,之后还有机会再给大伙儿详细介绍。