了解ssh的同学们应当都了解.ssh目录,这一目录用于储存ssh一些手机客户端一些ssh配置、公钥,公钥验证的文档。~/.ssh的是一个十分关键的目录,也是安全风险点,解决不太好该目录安全策略,对造成比较严重安全隐患,让服务器被易如反掌的被别人黑掉。据小虫孰知,一些木马病毒、全自动挖矿脚本就依靠该目录信息内容全自动蔓延散播。文中就给大伙儿详细介绍~/.ssh/的安全性。

.ssh目录介绍

目录~/.ssh/是用于储存SSH手机客户端和网络服务器一些配置文档的部位,这种文档包含:

- authorized_keys,SSH网络服务器默认设置的公钥验证文档,网络服务器根据该文件配置可以应用该用户认证的客户证书。SSH证书验证便是手机客户端转化成证书(私钥和公钥对),将公钥拷贝到该文件,每排一个证书。拷贝公钥情况下可以应用ssh-copy-id指令或是立即手动式配置authorized_keys文件就可以。

- id_*,包含id_rsa,id_dsa,id_ed25519,id_ecdsa等是存放在该客户下的证书私钥,用户根据SSH证书验证情况下会全自动检索这种私钥开展验证。

- id_*.pub 以上私钥相匹配的公钥,以.pub为后缀名。

- known_hosts 储存该服务器联接过的虚拟服务器以及相对应的服务器公钥(用于对服务器验证),再度联接到虚拟服务器假如公钥同样,则立即联接验证。要是没有,或是虚拟服务器有转变,会提醒:

必须键入yes,确定才行。

- config 文档用于配置当地ssh连接的一些新项目,例如配置服务器别称的,可以处理同一服务器或是几台服务器应用好几个证书,就可以用config配置,例如下边的配置:

前2个Host配置对github和阿里应用不一样的证书,后边一个Host对一台服务器配置应用非默认设置的ssh端口、非默认现阶段客户及其一些开启一些ssh配置新项目。有关ssh config的配置小虫以前的文章内容《Linux SSH实用技巧几则》做了详细介绍,大伙儿可以参照。

.ssh目录安全性问题

关键的安全风险,或是因为对.ssh目录的安全性了解不足或是因为管理方法粗心大意,造成该目录的权限管理有什么问题。或是将目录曝露在Web目录或是git公布库房。例如有一些Web服务端中的www客户可以同时浏览该目录。因为立即将客户目录设置成了Web根目录,而.ssh目录又是用户目录的子目录因此可以同时浏览。

如今,绝大部分的管理人员和开发设计都了解应用登陆密码登录服务项目不是可靠的,因而都是会用证书登录。假如。ssh目录泄漏代表着:

- 可以立即得到/.ssh/id_rsa等私钥;

- 可以立即了解authorized_keys、known_hosts和config的內容。

证书泄漏

id_*文档是最重要等级的本人文档,该文件不允许泄漏给第三人,依据不一样的证书种类,私钥文件夹名称很有可能为了更好地id_dsa(DSA证书早已并不是安全性,请防止应用),id_rsa(RSA证书,请确保2048位以上),id_ecdsa和id_ed25519,一般来说私钥文档都是会PRIVATE KEY的注解行,例如:

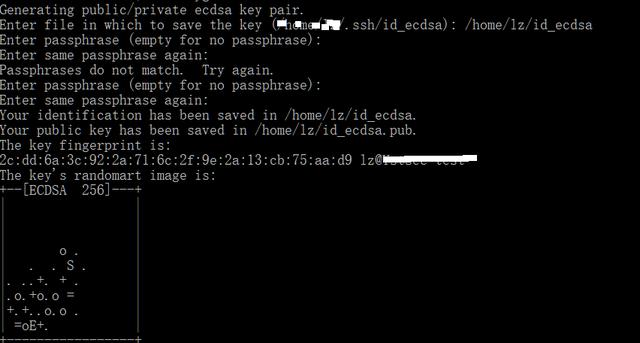

为了防止证书泄漏后也可以维持安全性,提议私钥都设定证书登陆密码:

下列密匙沒有登陆密码,ssh-keygen -y -f id_ecdsa可以同时表明公钥

假如设定密码设置,则会提醒输入支付密码:

authorized_keys泄漏

就算是私钥泄露来,要是没有更多信息,网络黑客也不知道私钥能用于联接到哪里,这就是为什么要把重要服务器、一般主机及其用以管理方法git的证书都分别独立应用的,避免私钥泄漏后造成的问题。可是网络黑客可以依靠.ssh目录下的其他文件来获得大量的消息来精确的运用盗取的私钥。在其中有一个文档authorized_keys,前边我提起了,是用于配置可以接入到该服务器客户下的任何的证书公钥。文档一行一个公钥,公钥以ssh-rsa,ssh-dss,ssh-ed25519,ssh-ecdsa开头,表明不一样的证书种类。假如网络黑客获得了这种密匙,可以根据比照证书方法,认证相匹配私钥,随后可以运用私钥最后攻占服务器。假如网络攻击取得成功,将会出现详细SSH访问限制,可以运作一切指令。

known_hosts泄漏

假如〜/.ssh /known_hosts泄漏,则造成的风险性更高,由于该文件纪录了,该服务器私钥可以接入的远程控制服务器目录。

依据该文件中的IP地址或IP地址,可以同时被用于私钥来试着登录。许多木马病毒传播效果便是运用全自动分析该文件获得IP或是服务器全自动试着登录。

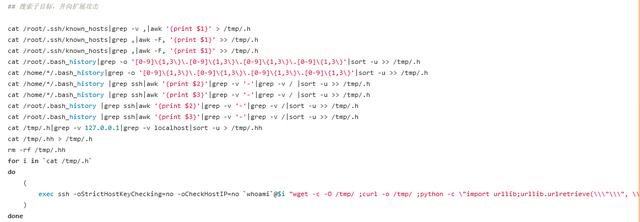

上边是一个挖矿木马全自动散播一部分脚本制作,从known_hosts获得散播总体目标:

为了防止这类进攻,可以设定ssh配置(/etc/ssh/ssh_config)的HashKnownHosts 为yes,则会对有关信息做hach解决。则该文件内容便会被数据加密,結果如下所示:

在其中第二一部分wlPQdgFoYgYsqG6ae20lYopRLPI=为hostname数据加密。

第三一部分p61txQKmb Hn49dsD v0CNuEKd4=为数据加密的IP地址。

加密的办法是HMAC-SHA1,并且我们知道IP地址是有局限的:四段,每一段1-255(2^32)可以群举,因此可以根据暴力行为进攻,测算hach,比照hach。有感兴趣的朋友可以来尝试下。

config泄漏

SSH手机客户端的环境变量通常包括hostname,别称,登录名,ssh端口,资格证书部位等信息内容。假如该文件曝露,能为网络攻击给予其他信息,其伤害相近known_hosts。

安全防范措施

要防止因为.ssh文件目录造成的安全隐患,最先要设定文件目录和资料的管理权限。例如.ssh文件目录要设定为700,全部公钥文档和config文件要设定为600。

次之,防止将.ssh文件目录曝露到Web文件目录。

应用代理商分享或ProxyJump。

在Web服务端的配制中加入独特标准,阻拦对/.ssh/文件目录的浏览。

最终,防止.ssh配置文档,资格证书文档曝露到git公共性库房(github)等。