针对财产拥有者来讲,漏洞是令人厌恶的东西。但针对黑客来讲,漏洞则是她们最喜欢的“高使用价值财产”,他们可以为黑客带去源源不绝的盈利使用价值。举个简易事例,黑客根据系统软件漏洞进到网络服务器内部结构,一方面可以根据不法窃取数据信息在黑市交易上转现来得到经济效益,另一方面还可以将这些被控制的“肉食鸡”做为进攻其他互联网平台“滩头阵地”的武器装备。

五花八门的漏洞让安全性工作人员的工作中承受不住。可是,要想将全部漏洞一次性清除又几乎不太可能。假如安全性工作人员将专注力放到一些“无关紧要”的小漏洞而长期忽视比较严重的漏洞,这就宛如在涂刷一个随时随地会塌陷的房顶一样搞笑。因为每个公司都是其本身的特性,因而必须对漏洞回应次序开展优先级排序,必须掌握每一个漏洞对公司重要财产或业务流程导致危害的明显水平。

正所谓,溃于蚁穴,千里之堤。一个小小漏洞,也有可能引起致命性的伤害。因而怎么才能明确漏洞修补优先,并以最短的时间修补重要漏洞变成了全部安全性工作人员的重中之重。因此,依据我还在网络信息安全服务项目行业很多年来的工作工作经验,汇总出了一个漏洞管理方法的重要对策:知彼知己,百战百胜。

一、知心:投资管理是风险评价的前提条件

当运作优良、晴空万里的情况下,投资管理通常看起来不那麼关键,可是当碰到进攻时,便会让安全运营工作人员搞清楚谁才算是安全防护的前提条件。例如,暴发高风险漏洞时,假如安全性工作人员没法明确有什么财产遭受该漏洞的危害,要想明确漏洞修补优先就宛如瞎子摸象,找不到方向。

因而,安全性工作人员一定必须有着一个完全的财产主视图,而且可以保证即时掌握其变化规律,其为“知心”,也是漏洞管理方法的前提条件。终究所有人都没法对不明的资本开展风险评价,而他们也会变成黑客手上可以随时随地点爆的“隐型定时炸弹”。

投资管理的重要程度显而易见,可是99%公司IT工作人员都不晓得自身有着什么IT财产。据全世界权威性IT咨询管理公司Gartner调研分析,在大数据中心内有近28%的物理服务器是鬼魂网络服务器或是是丧尸网络服务器。针对这种处在休眠模式的网络服务器,日常没有补丁包升级。在这样的情况下,假如必须运行网络服务器,例如查询网址的旧版时,该网络服务器可能变成公司IT自然环境中风险性最大且最易受攻击的网络服务器。网络攻击彻底可以运用这种年久系统软件的漏洞为起点、跳板,根据横着渗入进攻技术性进到内部网来浏览其他服务器,获得包含电子邮箱、文件共享或凭据信息内容以内的敏感资源。在这个基础上,进一步操纵其他系统软件、提高管理权限或盗取大量有價值的数据信息。这对公司的安全防护技术人员而言,真是是一场恶梦。

因而,我觉得,投资管理是可靠的前提条件,但优良投资管理计划方案需具有下列二个层面的工作能力,包含财产核对的工作能力和财产关系的工作能力。

1.理得清:财产的全方位核对

公司需要了解自身的全部财产(包含硬件配置和手机软件),例如自身公司中有什么网络服务器,各自运作什么软件,他们是怎样修复漏洞的?假如你不清楚自身有着哪些,就难以回应以上这种基本上问题。

以前,一位招标方企业安全生产工作人员就跟我埋怨每日都过得“胆战心惊”。每每在网上曝出一个0Day漏洞,安全性精英团队要想尽早确定受该漏洞危害的网络服务器范畴,便于在最短期内作出解决。可是,公司业务繁杂,安全性管理者乃至不清楚公司有多少网络服务器,在云服务器上运转的运用也是不计其数。因而,只有根据企业出文,规定各业务流程线递交本身业务管理系统的布署状况。下面便是静静的等待,等候生产商漏洞通知,撰写检验脚本制作搜索存有漏洞的服务器,等候生产商的漏洞修补方式,撰写修补脚本制作,最终一台一台修补问题服务器。

在所有事情回应环节中,安全性工作人员不清楚各个部门汇报的财产全不全,也不知道检验脚本制作是不是扫描仪到全部包括漏洞的服务器,更不清楚在这段时间是不是有黑客早已侵入到企业内部。这一静静的等待全过程,这些敏感的服务器财产就宛如案板上的“鱼类”任黑客任人宰割,安全性工作人员却好似笑面人一般,无计可施。

2.都看透:财产的深层关系

财产的全方位核对是投资管理的第一步,有利于公司转化成详细的、不断创新的财产主视图。可是假如对于财产搜集的每一条信息都很易懂,那麼即使有着完全的财产目录能够充分发挥的意义也是十分不足的。以服务器财产为例子,网络信息安全精英团队除开必须深入了解服务器财产包含硬件配置规格型号、已安裝的手机软件、已准许的帐户、root权限和安装文件等各层面信息内容,还要掌握这种财产中间的联系水平及其每类财产的必要性。

这时,假如有着较好的投资管理,可以将财产数据信息根据API方法导进风险性发觉或入侵检测技术等其他系统软件并开展深层关系,这可能为安全性工作人员采用安全防范措施给予巨大协助。例如,漏洞风险性关系相应的应用软件情况,账户风险性关系到相匹配的系统软件账户,反跳Shell关系相应的端口号、过程等。仅有那样,一旦目前财产存有相匹配风险性或是被黑客侵入了,才可以开展即时警报和提示。

二、知彼:不断监管是漏洞回应的重要

除开对公司IT财产要有清楚而深层次的掌握,企业安全生产责任人还必须对外界漏洞风险性状况有一定的掌握才行,其为“知彼”。这包含协会、政府部门、理论研究工作人员、技术性投资分析师和安全性经销商等组织全新的漏洞公布状况。尤其是对这些可被充分利用的“零日”漏洞、可“横着挪动”漏洞等外界风险性情况必须非常留意。一旦发觉新暴发的漏洞,应当马上将漏洞标准包导进扫描仪系统软件,便于尽早对该漏洞开展检验。

尽管,黑客不容易对于已公布的全部漏洞进行进攻,但她们会不断扫描仪系统软件、手机软件中的重要漏洞。密西根大学的一项研究表明,一台有开放端口或漏洞的网络服务器联网后,在23分鐘内便会被网络攻击扫描仪到,在56分鐘内逐渐被漏洞检测,第一次被完全侵入均值时间是19钟头。

自然,扫描仪的頻率决策了不断监管的可行性分析。假如每月扫描仪一次,乃至每一个一季度扫描仪一次,就难以为实时监控系统给予近期的数据信息。由于漏洞持续转变,因而,提议每日不断地扫描仪关键的、优先高的核心资产。

根据Agent的连续监管扫描仪

新的漏洞每日都是发生、系统设置每分都是在转变。与此同时,黑客根据对新工艺的运用,攻速和工作能力都获得大幅提高。这种转变决策企业安全生产情况一直处在变化全过程中,因而不断监控系统看起来至关重要。因而,安全性工作人员必须根据专业的风险管控专用工具,对漏洞开展不断检验、清除和操纵,来变小攻击面。

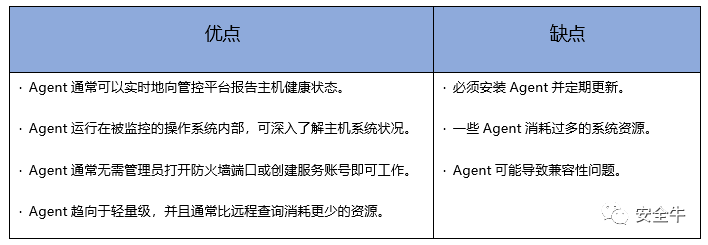

时下漏洞扫描工具种类包含积极和处于被动二种,即根据Agent和Agentless。虽然Agentless监控解决方案和两年前对比,作用更为强劲,但与根据Agent的解决方法对比,Agentless解决方法的运用通常极其比较有限。根据Agent监管的解决办法是根据监管电脑操作系统内部结构运作的过程完成的,与Agentless解决方法对比,根据Agent的监管通常可以更进一步地掌握系统的管理状况。

根据Agent监管的解决方法如此强劲的因素之一是由于他们可以监管终端设备好几个方面的內容。自然,并不是全部商品都是会查验各个领域,但一般来说,与Agentless商品对比,根据Agent解决方法的设备可以带来更粗粒度的服务器管理状况。

根据Agent的监管

尽管难以否定Agentless监管的便捷性,可是Agentless解决方法取决于根据互联网段“网络嗅探”或查看从互联网节点获得的数据信息,这种方式取得的监管基本数据类型比较有限。根据Agent的解决方法可以同时浏览受监管的节点,因而可以获得十分粗粒度的监测数据信息。

据研究表明,Agentless和根据Agent的IT系统管理方法解决方法的功能降低基本一致。可是,根据Agent的解决方法带来了本身的易用性和安全系数优点,包含在电脑网络终断期内智能管理系统的功能及其不用附加配备就可以管理方法服务器防火墙周边系统软件的工作能力。

因为根据Agent的解决办法和Agentless解决方法都各有优点和缺点,因而一些经销商应用混和监管的解决方法,应用多种多样监控技术而不是取决于单一方式。目地是为了更好地既可以应用Agentless监管,又可以根据Agent完成更粗粒度的监管。因而,提议尽量选用Agent监管方法,尤其是对一些必须深层次监管的、繁杂的重要自然环境,根据Agent的方式更加适合。

三、百战百胜:自动化技术为漏洞修补“缓解压力”

漏洞修补是漏洞管理方法最重要的过程之一,一旦出差错可能对公司造成关键危害。因而,尽早依据漏洞优先开展修补,并将系统风险降至最少,这一点至关重要。可是传统式人力清查漏洞、给予修补提议及其修复漏洞的全过程耗时费力,并且错误率高。大家都知道,繁杂的修复会造成企业的管理挑选延迟时间修补,这种累积的“技术性负债”针对公司来讲便是一个炸弹。

为简单化补丁包处理方式及其将费用降至最少,提议选用自动化技术的补丁管理解决方法。终究,安全性权威专家做为刚性需求,不应该被桎梏在这些可以根据自动化技术处理的简易反复工作目标中。她们需要去处理这些自动化技术专用工具难以解决的问题,例如,明确补丁包的优先并对这种补丁包的使用给予专业指导提议等。

在漏洞修补时,自动化技术的漏洞管理方法解决方法可以以数据可视化方法全方位展现风险性情况并导出相匹配安全报告,让安全性工作人员针对风险性概述、总体发展趋势等有一个完整的掌握。自然,针对一线使用工作人员来讲,最有效的汇报作用是掌握必须开展什么漏洞,及其怎样进行该每日任务。因而,汇报应当详细介绍风险性的严重后果、漏洞的检验关键点和修补流程,协助安全性工作人员快速进行漏洞修补每日任务。与此同时,为达到不一样岗位工作人员的要求,自动化技术的漏洞管理方法解决方法应当适用依据要求订制风险性数据的种类和呈现方式。

除此之外,扫描仪汇报应当全方位、实际、便于了解、无少报和乱报。误报会占有IT工作人员很多的时间精力和时长开展清查,而少报则会造成由于存有未修复漏洞而被黑客运用的比较严重风险性。一般来说,漏洞汇报最少包含下面4块內容:

漏洞汇报具体内容:

- 风险性概述,给予一个“一目了然”的风险性评分及各安全风险概述和发展趋势。

- 风险性归纳,按优先列举全部安全风险。

- 风险评估,详细说明财产遭遇的实际危害,并可以对实际问题开展深层次核查。

- 补丁包汇报,表明补丁包的状况及其责任人。

实践活动实例:Struts2漏洞暴发后,与黑客的一次正面交锋

下边根据我亲身体验的一个故事,跟各位共享下到Struts2暴发后,大家的回应全过程。

某一天深夜零晨,收到企业打过来的一个紧急求助电話。

我赶快打开计算机查询警报电子邮件,提醒存有一个反跳Shell的攻击性行为。

三更半夜,服务器竟然已经积极尝试连接外界其他服务器。在那一个一瞬间,我都能想象得出去,服务器另一端那一个穿着“黑色衣服”的人,应对“冒着新鮮热风儿”的Shell比比皆是的那类愤怒。显而易见,网络黑客已经玩命进攻,状况甚为应急,必须在网络黑客导致真真正正毁坏以前阻拦她们。

做工艺的人都了解,反跳Shell一般是外网地址渗入的最后一步,也是内网渗透的第一步。反跳Shell对服务器安全性乃至内网安全的危害性无须多讲。

很多年的一线冲杀工作经验跟我说,网络黑客一般是运用远程连接命令实行、远程控制执行命令、Webshell、Redis未认证浏览可实行cd命令等系统漏洞,实行反跳指令,使总体目标服务器传出积极连接要求,进而绕开服务器防火墙的入站密钥管理标准。

① 考研初试未果

尽管大家纪录了展现每台服务器系统软件互动的Shell命令,包含作业者IP、实际操作终端设备、实际操作客户、实际操作详细信息等重要信息内容,可是意想不到的是,在反跳Shell这十几分钟的时间内,日志上竟然没发觉一切网络黑客实行反跳Shell实际操作等相应的出现异常实际操作个人行为。

② 更改构思

显而易见,网络黑客并不是根据在服务器端运行命令的常用方法开展反跳,但一定是有其他财产存有系统漏洞,被网络黑客运用了。为了更好地寻找直接原因,我全方位核对了一下该服务器上运转的财产(如vm虚拟机、web站点、web服务、web框架等),发觉该服务器上存有Struts 2的Web架构,赶巧的是该版本号恰好存有S2-045系统漏洞。

说起知名的RCE(远程控制执行命令)系统漏洞,Struts2架构系统漏洞更为“經典”,一经暴发就被各安全性生产商做为高风险应急系统漏洞解决。S2-045系统漏洞是由出错信息内容包括OGNL关系式,而且被带进了buildErrorMessage这一方式运作,导致远程控制执行命令。S2-045仅有一种开启方式,便是将OGNL关系式引入到HTTP头的Content-Type中。

③ 峰回路转

为确定真真正正进攻源,根据查询Tomcat日志发觉存有反跳Shell个人行为的故意IP,已经根据post请求方法浏览顾客服务器上一个Struts2网页页面。至此,基本上可以分辨网络攻击恰好是根据Struts2的反序列化系统漏洞开展进攻,进而进行反跳Shell的实际操作。非常值得幸运,由于及时处理和快速响应,网络黑客的攻击性行为未对服务器导致其他损害。

④ 开展还击

最先根据服务器防火墙马上堵漏该IP,与此同时在WAF上设定标准,阻拦该要求,进一步对Struts2系统漏洞立刻修复漏洞。

防御的交锋从没终止,网络黑客与白帽间的抗争也越演越烈。在Struts2架构系统漏洞这一竞技场上,必须不断深入细致地科学研究,才可以占据主导地位。尽管从以往发生的Struts系统漏洞看,故意OGNL关系式的引入点无所不在,但伴随着Struts2架构版本号不断梯度下降法,许多系统漏洞都被修复。

在这儿,也提示诸位安全性工作人员,一定要立即修复漏洞并应用最新版本的Struts架构,防止被犯罪分子运用而产生损害。与此同时,对request要求的主要参数名、变量值、cookie主要参数名、action的名字、Content-Type內容、filename内容、要求体內容(反序列化系统漏洞)开展认证,减少中后期被网络黑客使用的概率。

安全性锦囊妙计

大部分公司的安全部并不具有充裕的人力资源对全部系统漏洞开展即时回应。因而,为了更好地最有效地运用不足的人力资源、人力物力資源,必须对系统漏洞回应开展优先级排序。自然仅有确切地对系统漏洞开展风险评价,才可以真实地改进漏洞管理。对于此事,提议从下列六个层面,提升系统漏洞回应优先级排序的高效率。

- 对重要财产明细开展立即升级。精准把握什么财产有问题及其网络攻击最有可能对什么地方开展进攻。

- 引进威胁情报,为漏洞修复给予适用。情报信息能让客户立即掌握新产生的重要系统漏洞,进而对漏洞修复得出更合理的提议。

- 创建相应的安全性合规管理基准线。包含电脑操作系统补丁包升级、有关配备必须达到安全规范的规定,避免新机器设备“带故障”入网许可证。

- 应用连续的安全风险评估。可以根据基于Agent不断监管、安全性日志、流量统计、CMDB等各种方法全方位把握财产转变产生的风险性。

- 创建漏洞修复优先级排序。综合性资金的裸露部位、财产必要性、是不是有安全防护方式、系统漏洞有没有POC、漏洞检测关注度等指标值,对财产漏洞修复工作中开展排列。

- 自动化技术漏洞修复计划方案。尽可能使用自动化技术补丁包修补计划方案,降低安全运维工作人员劳动量。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章