故事要从一个称为“Mirai”(日语语汇,原意为“将来”)的病毒感染谈起。

美国东部时间2016年10月21日早上7:00上下,一场起源于西海岸的规模性互联网技术偏瘫事情逐渐产生 。前后左右三次,每一次不断一到两个小时的规模性DDoS进攻使半个英国的互联网陷于偏瘫,包含Twitter、Netflix、Github、Airbnb、Visa等各大热门网址均发生了无法打开的状况,美食主播没法在推上去晒晒当日早饭,程序猿没法在Github沟通交流传功,大家的网络世界忽然越来越枯燥……但压力最大的或是公司,处于被动承担了硬件软件检修更新的资金开支及其常见故障损害。

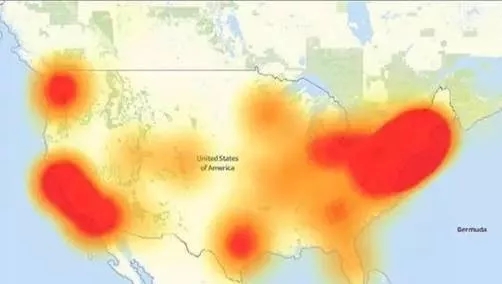

鲜红色一部分表明群众反映无法打开网址的地区,彩色图库downdetector.com

迅速,事情最立即的“受害人”——英国解析域名服务提供商 Dyn确定了这也是一次超越好几个进攻空间向量及互联网技术部位的繁杂进攻,涉及到数百万个IP地址,而且进攻总流量的具体來源之一便是遭受僵尸网络感柒的连网机器设备,例如无线路由器、监控摄像头,与此同时Dyn还确定了这组僵尸网络身后的病毒感染真实身份,便是一个月前发生在黑客网站上的“Mirai”病毒感染。

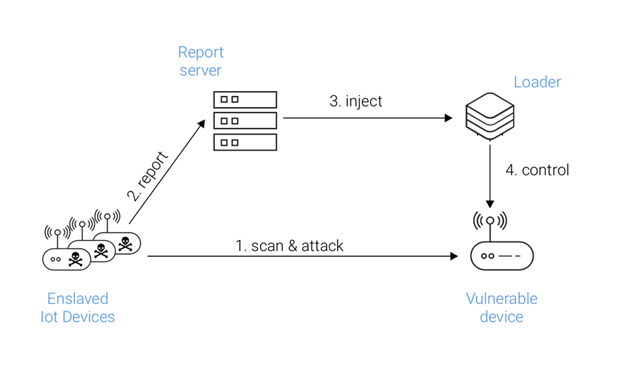

简单化一点来了解,Mirai启动进攻的步骤分成两大步走:

第一步,扩张僵尸网络经营规模,尽量多地发觉、进攻并感柒互联网中出现系统漏洞的IoT机器设备。

网络黑客最先会造就一批受Mirai感柒的初始机器设备,这种机器设备会不断地、任意地在互联网中扫描仪发觉大量存有系统漏洞的IoT机器设备。在监测到总体目标之后,体制便会应用Mirai内嵌的超出60组默认设置账户密码(好像admin/admin)开展登录,而一旦登录成功(由于许多IoT机器设备都应用默认,因此这类看上去低等的方式实际上高效率很高),便会向C&C网络服务器汇报以向机器设备下达免费下载Mirai病毒感染的命令。机器设备从而被感染并进到”肉食鸡”情况,以便网络黑客在无论怎样指引启动进攻,秉着“只需干没死,就往死里干”的精神实质而存有。

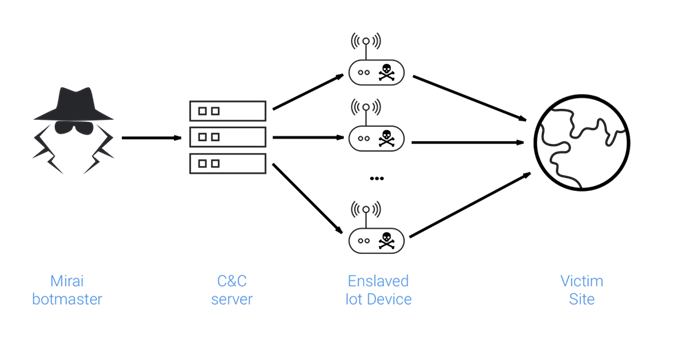

第二步,控制”肉食鸡”,向总体目标进行DDoS进攻。

DDoS攻击,又被称为分布式系统拒绝服务攻击,通常运用很多的节点資源如IDC网络服务器、本人PC、手机上、复印机、无线路由器、监控摄像头等智能产品对总体目标推送有效的业务要求,从此占有太多的业务資源,使网络服务器时延而没法对外开放给予一切正常服务项目。有着充足肉食鸡总数的Mirai向总体目标进行DDoS进攻,大道理也是如此。

大断开连接事情以后,Mirai从而声名鹊起,乃至有讲话觉得:“Mirai的问世说明DDoS进攻主题活动产生了新的大转折,IoT僵尸网络逐渐变成该类伤害的中坚力量。”

据计算,Mirai的杀伤力在2016年11月做到最高值,那时候它已操纵了超出60万只物联网设备。

确实,当网络黑客们运用Mirai病毒感染在全球收种了量级如此浩大的机器设备,她们便有一种统领群雄逐鹿、作威作福的觉得,在利润或知名度的发展趋势下干了许多法律法规容许以外的事,例如先进攻我的母校网址,再把安全保障卖给院校;例如进攻专业报导网络诈骗的个人博客,挫挫另一方魄力;再例如补单撸羊毛、网址刷浏览量、运用僵尸网络挖币、或是向金主的竞争者进行DDoS进攻……像那样的事也有许多。

那麼跳到事情结果,大家发觉制做Mirai病毒感染的3位年青网络黑客早就被FBI拘捕,投入了该有的成本。但说到这您或许会问,即然幕后人早已被捕,为何还必须给Mirai那麼长的篇数尤其表明?大家难道说仅仅在看一份档案资料吗?

因此,下面要讲的就很重要。

在“大断开连接事情”以前一个月,主犯之一Paras Jha就在自身名叫 Anna -Senpai的社区论坛账户上,用“开源系统”的精神实质详细地发表了Mirai病毒感染源码,而他这一份编码写的很出色,具有了全部僵尸网络病毒感染的基本要素,可以说成功底非常好。因而只需幸不辱命有意向、有实力在初始文本文档上做些修改,就很有可能更新改造更新的病毒感染变异,使其具有新的感染性与不良影响,产生新的公关危机。

潘多拉魔盒就在此刻开启。

1.由网络黑客BestBuy控制的变异Mirai

2016年11月27日,欧洲地区最高的通信运营商德国电信(Telekom)集团旗下90万部无线路由器忽然被故意侵入,很多客户没法正常的应用服务项目。

过后发觉,那时候德国电信为客户带来的无线路由器存有一个很大的系统漏洞,这一系统漏洞使无线路由器的7457端口号立即曝露给外界互联网,网络黑客恰好是根据变异的Mirai病毒感染玩命地扫描仪互联网技术中所有的设施的7457端口号,从而把愈来愈多的无线路由器都列入自身僵尸网络的手下。

2.Satori

Satori是在2017年12月被看到的,名称一样来自日语,意指“提升”。

Satori仍然是Mirai的变异,但与Mirai应用扫码器检索易黑客攻击的路由不一样,Satori运用无线路由器2个端口号37215和52869中的系统漏洞来实现进攻,因而不用其他部件就可以自主散播,迅速扩张危害。

据科研工作员表明,该病毒感染那时候仅用了12个钟头就取得成功激话超出28万只不一样的IP,危害了数十万台无线路由器机器设备。

3.Satori的变异——Satori Coin Robber

由于迅速、协同的抵抗行为,Satori的扩散迅速就被抑止住了,但网络黑客并沒有罢手。

2018年1月,科学研究工作人员检验到Satori的变异Satori Coin Robber。该病毒感染试着在端口号37215和52869上再次创建全部僵尸网络,而且逐渐渗入互联网技术上的挖币机器设备,根据进攻其3333管理方法端口号,把他人挖矿机的钱夹详细地址改为自已的,从这当中获得立即权益。

4.DvrHelper

由于Mirai引起的事情危害很大,很多组织都是在此后主要布局了DDoS防御力解决方法。DvrHelper做为Mirai的变异,配备了8个DDoS进攻控制模块来提升进攻的幅度,IP监控摄像头常常是它的总体目标。

5.Persirai

Mirai编码开源系统之后产生了非常大的危害,不但让物联网技术产业链看到了风险管控的必要性,也让许多恶意程序都选用以Mirai为参照向物联网设备启动攻击,Persirai便是闻讯而来的一股强劲能量。

该病毒感染以曝露在外网地址中的IP监控摄像头为感柒总体目标,在感柒机器设备以后还会继续选用特别的方式寄放在存储空间中并删掉印痕来躲避客户或是电脑安全软件的检验。

除此之外,病毒感染创作者竟充分考虑IP监控摄像头資源比较有限,且对于这种的恶意程序真是太多,因而在感柒机器设备后立即堵漏系统漏洞,阻拦幸不辱命的感柒进攻。

6.Hajime

Hajime病毒初次发生在安全性科研工作人员视线中,是在2016年10月。

它有很多与Mirai类似的地区,例如抓”肉食鸡”,运用存有系统漏洞的IoT机器设备开展散播,且预置的账户密码组成与Mirai完全一致而仅仅空出2组,但Hajime有一处重要的不一样——它沒有攻击能力,不具有一切DDoS进攻作用。

因而Hajime更好像用一种“无论干什么,先把位置占了”的方式对病毒感染明确提出抵抗,终究当机器设备被Hajime感柒后,就可以阻拦外部根据23、7547、5555和5358这种常被Mirai运用的端口号开展进攻。但Hajime的角度有非常大异议,终究善与恶只在一念间,而这种机器设备的的确确被其操纵,将来的迈向基本相同。

7.BrickerBot

物联网技术病毒感染中观点有疑问的也有BrickerBot。

假如说Mirai是因为把机器设备构成僵尸网络以做灰产应用,BrickerBot却不那么想。

它不寄希望于受感柒机器设备变为”肉食鸡”,反倒根据一系列的命令消除机器设备文档,断开数据连接,立即让机器设备“刷机失败”。

之后互联网中有些人跳出来称自身是BrickerBot创作者,这一举动原意是为提示客户自身的专用设备有安全隐患,期待尽早修复系统漏洞,但这类把机器设备立即毁坏却这样说“我是为你好”的形式也难以令人给面子。

大家应该怎么做?

时迄今日,安全性研究者们早已捕获了数百种Mirai的变异样版,对于Mirai的长时间科学研究充足被称之为是领域中的“Mirai学”。在这里以外尽管也有其余的病毒感染互联网,正对物联网技术管理体系虎视耽耽,但这是历史时间进步的必定, Windows/Linux系统软件、Android/IOS系统也是那样走出来的。仅仅到了IoT时期,步伐迈得快了些,许多机器设备发生了系统漏洞,给了图谋不轨的人机会。尤其是应用了弱口令及默认设置登陆密码、内嵌登陆密码;存有逻辑漏洞、公共性部件历史时间系统漏洞的物联网设备风险性较大。

对于此事的解决方法也是有许多:

减少物联网设备风险性的解决方法

- 关掉曝露在外网地址中的机器设备端口号。

- 立即变更机器设备在出厂默认设置登陆密码,针对一些没法改变的年久机器设备暂停使用。

- 生产商不断监控系统进出总流量及机器设备个人行为,尽快出现异常。

- 生产商按时清查目前机器设备中的隐患与系统漏洞并作出修补。

- 机器设备生产商积极主动与监督机构和网络信息安全企业紧密配合,搞好事情出现时的应急处置。

最终想说的是,物联网技术病毒感染沒有那麼恐怖,自互联网技术问世至今就必定会发生这样的事情。搞好防止,找好安全性合作方,发觉状况恰当解决,一切就都是会有答案。