“删库”事情过去,点点客计划28号修复商家服务,这事情即使逐渐退出了大家的视线,现如今又好巧不巧被创办人的奇幻社会舆论推得一浪更比一浪高。

观众们嗑瓜子一时爽,公司也陆续沿着网络热点蹭上去,踩着他人的不正确往上升,还能花式蹬脚加劈叉。全部安全圈一片欢欢喜喜。

事实上我们彼此之间心照不宣,此次事情只必须比较简单的两人核查就能防止,多一次打搅,少亏12亿。那麼为何最低级的操控也做不到呢?

一、根本原因篇

有些人强调此次“删库”缘故是点点客沒有应用安全审计系统,仅仅如此吗?

牛顿说,问题通常不易在它产生的哪个方面获得处理。

如今许多互联网公司对自身的技术性十分有信心,为了更好地降低成本,会挑选根据开源项目自主研发网络安全产品。但在产品设计和管理方法商品的历程中,免不了欠缺行业工作经验。

技术专业的人做专业的事。摆脱钱去谈安全性,就会有很有可能丢失**还套不到狼。

“删库”那么狗血剧情的事儿早已古代历史重蹈覆辙很多次了,有故意毁坏的,也是有错手删错的,说到底,全是人的要素。如果你大门口打开,这库就早晚要删,就算如今沒有动因,也无法确保沒有不小心的很有可能。

人始终存有犯错误的概率,而安全性又是一个奇妙的四两拨千斤的问题,一切一点小不正确都是有发展趋势成规模性毁坏的发展潜力。因而运维安全的第一步,便是对“人”的管理权限监管。

搭建完善的管理权限监管管理体系,才可以降到最低清除人的不稳定要素。

二、总体计划方案篇

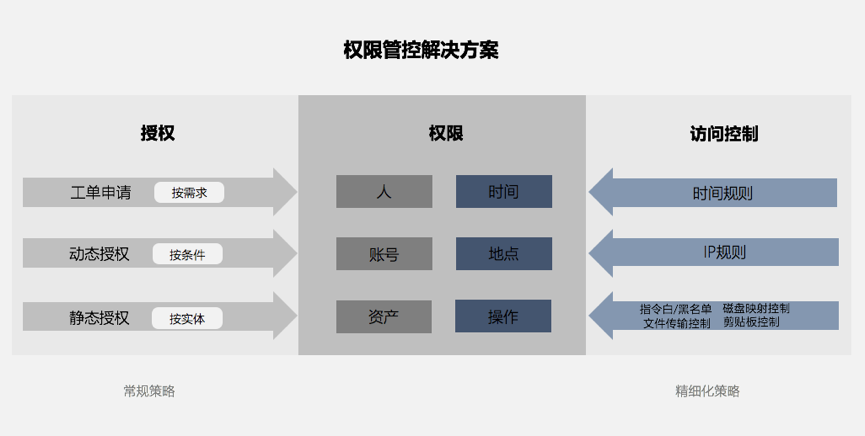

大数据中心内的运维安全管理体系分成身份认证,受权,密钥管理,财务审计和服务器安全防护5个层面,而这其中的受权 密钥管理完成管理权限监管。从字面上含义上了解:受权便是授于相对应的人相应的管理权限(人 账户 财产),密钥管理便是在人们在得到管理权限以后容许做那些事儿不允许做那些事儿(時间 地址 实际操作)。二者实质上是一个授于和实施的关联。

1. 受权-修桥铺路

在大数据中心内,依据业务场景的差异有三种受权安全通道:工单申请办理、动态性受权、静态数据受权。

(1) 工单授权

实际操作工作人员依据每日必须处置的事务管理向单位领导干部递交工单申请办理,包含:网络服务器IP、账户、运维管理事宜、时间段等,领导干部审核后实际操作工作人员才可在安全审计系统中查询到申请办理的访问限制。

- 优势:按需提供,根据步骤严控访问限制。

- 缺陷:必须应急处理事件时,步骤审核用时会耽搁解决机会。

(2) 静态数据受权

针对工作人员固定不动,浏览总体目标固定不动且低安全风险的访问限制可以应用静态数据受权,如:张三每星期一至周五早晨9点至10点中间都要对拷贝机做安全巡检,巡检使用的账户是一个审阅的低权账户。

在实行受权的历程中,通常会随着基本对策设定,界定基本管理权限,主要包含人、账户、财产,有时候也会牵涉到事情、地址、实际操作等对策配备。

- 优势:管理权限监管粒度分布细

- 缺陷:配备全过程比较繁杂且难调节

(3) 动态性受权

相对性于静态数据受权的内容多,配备繁杂,动态性受权给予了一种按特性,按标识的更快捷的配备方法。例如:按客户单位(系统软件,数据库查询,互联网),人物角色(管理人员,值班员),机器设备种类(服务器,数据库查询,分布式数据库),业务管理系统(网上银行,手机网银)等,依据标识自动生成访问限制,完成动态性受权。

- 优势:配备灵便,组成标准多

- 缺陷:管理权限查询和检索较为不便

2. 密钥管理-分道限制网速

受权环节足够达到登录浏览的基本需要了,殊不知不能将“人”的风险性降至最少。密钥管理则是对“人的行为”开展风险识别的超强力填补。

根据時间对策、服务器ip对策、实际操作规范的进一步设定,连着人、账户、财产的基本管理权限,产生六维粗粒度管理权限监管管理体系,完成管理权限降到最低管理方法。

- 時间标准:按时间维度变小管理权限范畴,例如:2020年1月1日9:00 -10:00,每星期一至周五00:00-02:00

- 服务器ip标准:按IP地址为度变小管理权限范畴,例如:只准许在192.168.1.10-20详细地址范畴浏览

- 实际操作标准:按命令,剪切板上行下行,磁盘映射,文件传送上行下行等变小管理权限范畴,例如:不允许适用rm -rf *,只容许上传文件不允许免费下载

- 操纵姿势:当开启以上标准时系统软件实行对应的姿势,例如:不阻隔但发送邮件警报,阻隔高并发syslog,等候管理人员审核等。

现阶段常用的几类管理权限监管包含:ACL(根据黑与白名册)【1】、RBAC(根据人物角色)【2】、ABAC(根据特性)【3】,在不一样的业务场景下,兼容不一样的方式方法。

三、总结

不得不说,管理权限监管是一件干起來十分费劲又不取悦的事儿,安全性自身看不到实际效果。就算是比较好的自动化技术服务平台,最少也要人来审核。从早期筹备到中后期应用,非常容易产生成本费上升、高效率却下降的局势。

确实,树枝的果实摘下就能吃,何苦要洗一遍呢?

但近期这世界在劝诫大家,你永远不知道那一个果实是否有被果蝠碰到。

愿大伙儿身心健康,也愿领域更健康。

Reference:

- 【1】ACL(Access Control List)密钥管理表,根据权限和信用黑名单给予重要依据,在其中,授权管理用以容许,信用黑名单用以回绝。根据密钥管理控制模块,对数据资料开展配对,击中则实行设置的姿势。较为普遍的情景:传统式服务器防火墙对策。

- 【2】RBAC(Role-BasedAccess Control)根据人物角色的密钥管理,多见于软件管理系统的客户制衡。与ACL中一一对应的受权实行关联不一样,RBAC引进了人物角色(role),与使用管理权限和資源管理权限密切相关,合适在实际操作管理权限和資源权限管理简易,且相对性干固,但工作人员变动经常的情景下应用。较为普遍的情景:数据库查询的客户人物角色(role)管理方法。

- 【3】ABAC(Attribute-BasedAccess Control)根据特性的密钥管理,多见于分布式系统业务场景的客户制衡。ABAC是一种接近自然语言理解的权限管理实体模型,提取异构体情景的关联性特性,用属性的当然组成来处理权限管理问题。对于繁杂、分布式系统、动态性、粗粒度的管理权限监管规定,ABAC有着无法替代的优点。