引言

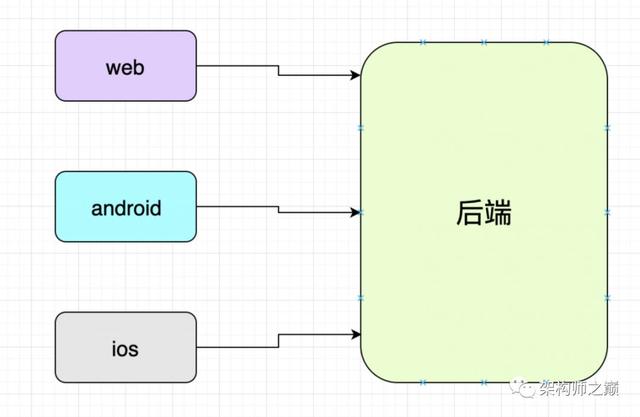

web与后面,andorid与后端,ios与后面,像这类类别的交互实际上就归属于常见的前面与后面开展交互。在与B端用户进行交互的历程中,大家通常忽视了其安全性(乃至从没考虑到安全性)。例如,请求和回应数据信息的密文传送,标准接口并没做严苛的真实身份校检。如果我们或是依照这类思路去做C端用户的交互,那麼等候着终将是惨不忍睹的经验教训。下面,我领着大伙儿怎样在与C端用户安全性的开展交互。

确保安全性的多种方法

前后左右端安全性的交互,大概可以分为如下所示几种:

- 通讯请求应用https

- 对请求主要参数开展签字,避免数据信息被踹改

- 对请求主要参数及其回应开展加密解密解决

- APP中应用ssl pinning避免抓包软件实际操作

应用https

Google Chrome 在18年七月份早已将全部的 HTTP 网址标识为“不安全”。而且已有愈来愈多的第三方服务逐渐强烈推荐乃至是强制性规定应用 HTTPS 接口方式,例如如今用得尤其多的微信登陆、微信付款、手机验证码、地形图 API 这些,又例如美国苹果公司 2016 年在 WWDC 上声称,企业期待官方应用商店中的全部 iOS App 都应用安全性的 HTTPS 连接与服务器之间通讯。

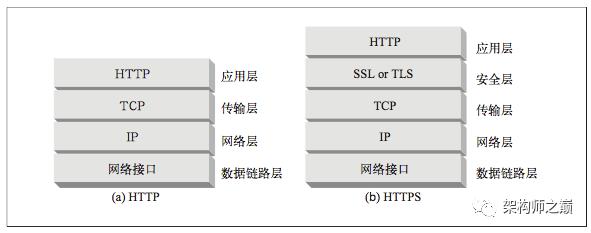

那为何愈来愈多的 HTTP 都是在慢慢 HTTPS 化?HTTP 协议书(HTML文件传输协议)是手机客户端电脑浏览器或别的程序流程与 Web 服务器进行的网络层通讯协议;HTTPS 协议书可以解释为 HTTP SSL/TLS, 即 HTTP 下添加 SSL 层,HTTPS 的安全性基本是 SSL,因而数据加密的具体內容就必须 SSL,用以安全性的 HTTP 传输数据,http与https的差别如下图所示:

不应用SSL/TLS的HTTP通讯,便是不数据加密的通讯。全部信息内容密文散播,产生了三大风险。

- 监听风险性(eavesdropping):第三方可以得知通讯內容。

- 伪造风险性(tampering):第三方可以改动通讯內容。

- 假冒风险性(pretending):第三方可以假冒别人真实身份参加通讯。

SSL/TLS协议书是为了更好地处理这三大风险而制定的,期待做到:

- 全部数据全是数据加密散播,第三方没法监听。

- 具备校检体制,一旦被伪造,通讯彼此会马上发觉。

- 配置身份证件书,避免真实身份被假冒。

因而强烈要求,为了你的系统软件安全性,赶紧切出https中走吧。

对请求开展签字

大家先看来一个事例,假定用户在下完单以后,可以变更定单的情况,用户对后面进行请求 /user?orderId=123, 假定后面恰好都没有对该笔订单信息的地位开展认证,那麼不良影响便是,大家依据orderId, 将该笔订单信息的状况开展了改动:

假如此刻,试着着将请求中的orderId 换为此外一个orderId, 也会一样对该笔订单信息干了改动,从安全性视角而言这也是我们不期待见到的,自然大家还可以加一下真实身份校检,分辨此笔定单是不是归属于现阶段的用户;此外,大家还应当对请求主要参数做一次签字解决。

加签和验签便是在请求推送方将请求主要参数根据加密技术转化成一个sign值,放进请求主要参数里;请求接受方接到请求后,应用相同的形式对请求主要参数也开展数据加密获得一个sign值,只需2个sign值同样,就表明主要参数沒有被伪造。

签字主要参数sign转化成的方式

将全部以头主要参数(留意时全部主要参数),出来sign自身,及其值是空的主要参数,按参数键英文字母降序排列。

随后把排列后的主要参数按参数1值1主要参数2值2......参数n值n(这儿的主要参数合值务必是传送主要参数的初始值,不可以是通过加工处理的,如不可以将"转为"后再拼凑)的方法拼凑成一个字符串数组。

把分派给连接方的认证密匙key拼凑在第2步获得的字符串数组前边。

在上一步获得的字符串数组前边再加上密匙key(这儿的密匙key是插口给予方分派给插口连接方的),随后测算md5值,获得32位字符串数组,随后转成英文大写,获得的字符串数组做为sign的值放进请求主要参数里。

举例说明

如今假定必须传送的数据信息:/guest/rechargeNotify?p2=v2&p1=v1&method=cancel&p3=&pn=vn(具体情况最好根据post方法推送)

- 拼凑字符串数组,最先除去值是空的主要参数p3,剩余p2=v2&p1=v1&method=cancel&pn=vn,随后按主要参数名标识符降序排列获得字符串数组:method=cancel&p1=v1&p2=v2&pn=vn。

- 随后做主要参数名合值的拼凑,最终获得methodcancelp1v1p2v2pnvn。

- 在上面拼凑获得的字符串数组前边再加上认证密匙key,假定是abc,获得新的字符串数组abcmethodcancelp1v1p2v2pnvn。

- 将上边获得的字符串数组开展md5测算,假定获得的是abcdef,随后变为英文大写,获得ABCDEF这一值即是sign签字值。最后造成的url应当如下所示:/guest/rechargeNotify?p2=v2&p1=v1&method=cancel&p3=&pn=vn&sign=ABCDEF

- 留意:测算md5以前请保证请求推送方和传输方运用的字符串数组编号一致,例如统一使用utf-8编号,假如编码方法不一致则推算出来的签名会校检不成功。

验签全过程

实际上便是将请求url依照以上的标准开展一样的实际操作,测算获得主要参数的签字值,随后和技术参数中传送的sign值开展比照,假如一致则校检根据,不然验证不通过。

对请求和回应开展加解密

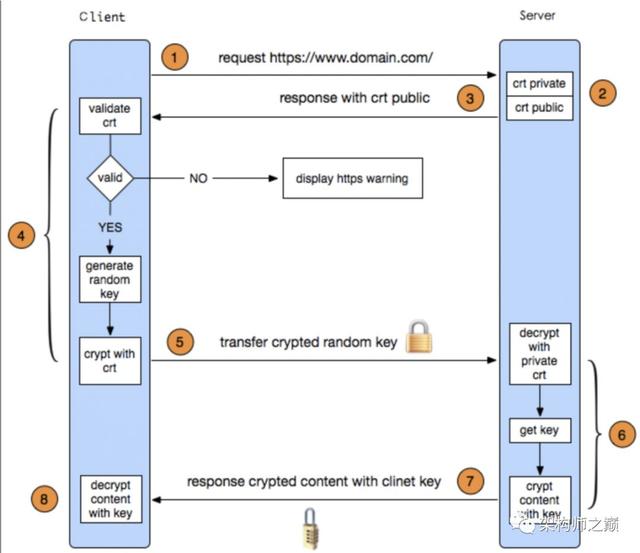

很有可能有些人会问,都采用了https了,为何还需要对请求和回应再做一次加解密,由于有一些第三方抓包工具,例如Charles 根据一些方式是可以爬取https的密文的,因而对一些隐秘数据,大家要实现数据加密解决,普遍的加解密方法有AES 对成加密算法和RSA非对成方法,对于怎样应用,可以参照https的基本原理,有点儿繁杂,但是可以简易分为如下所示两步:

![]()

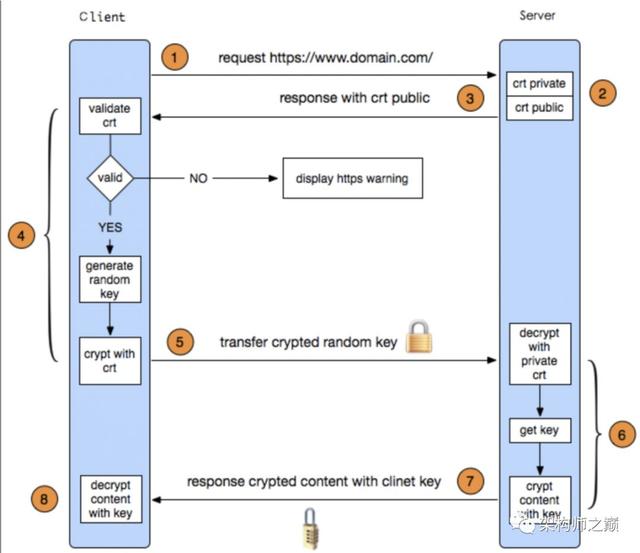

- 服务端有一个密匙对,即公钥和私钥,是用于开展非对称加密应用的,服务端储存着公钥,不可以将其泄漏,公匙可以发给所有人。

- 网络服务器将自身的公匙发给手机客户端。

- 客户端接到服务端的公匙以后,会对公匙开展查验,认证其合理合法,假如发觉发现公匙有什么问题,那麼HTTPS传送就不能再次。严苛的说,这儿应该是认证服务器发送的数字证书的合理合法,有关手机客户端怎样认证数字证书的合理合法,下面会开展表明。假如公匙达标,那麼手机客户端会形成一个任意值,这一任意值便是用以开展对称加密的密匙,大家将该密匙称作client key,即手机客户端密匙,那样在理念上和服务端的密匙非常容易开展区别。随后用网络服务器的公匙对手机客户端密匙开展非对称加密,那样手机客户端密匙就变为保密了,至此,HTTPS中的第一次HTTP请求完毕。

- 手机客户端会进行HTTPS中的第二个HTTP请求,将数据加密以后的手机客户端密匙发给网络服务器。

- 服务器接受到手机客户端发过来的保密以后,会用自身的公钥对它进行非对称加密破译,解密以后的密文便是手机客户端密匙,随后用手机客户端密匙对数据资料开展对称加密,那样数据信息就变成了保密。

- 随后网络服务器将数据加密后的保密发给手机客户端。

- 客户端接到服务器发送来的保密,用手机客户端密匙对它进行对称性破译,获得服务器发送的数据信息。

汇总

前后左右端交互假如保证以上应用https,对请求加解密及其对请求主要参数开展验签,大部分能处理大多数问题,但与此同时大家还需要保证对每一个插口开展真实身份校检,保证该插口只有由特殊的用户浏览,或是此笔数据信息只有由特殊的用户去开展改动。