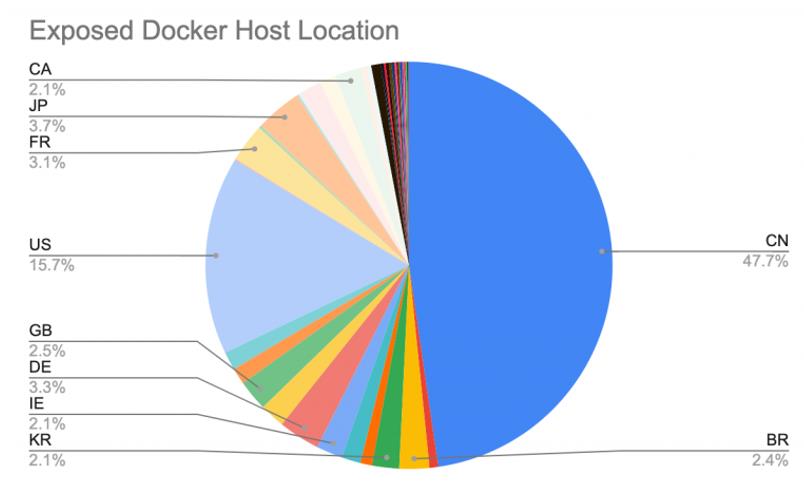

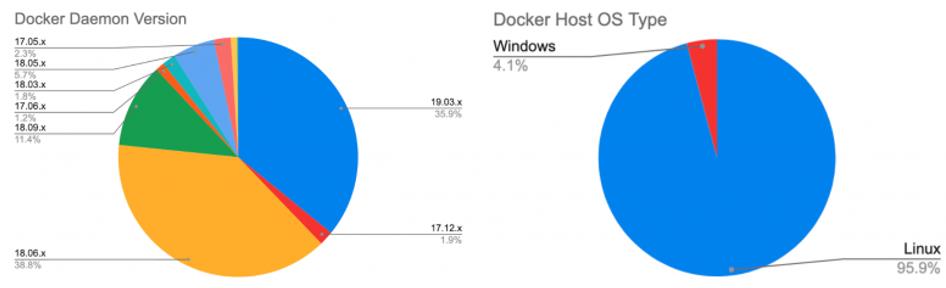

在2019年9月至2019年12月中间,Palo Alto Networks (派拓互联网)威胁情报精英团队Unit 42的分析工作人员按时扫描仪并整理了曝露于移动互联网的Docker服务器数据库(非常大水平上是因为客户不经意导致的),此项科学研究揭露了攻击者在受传染的Docker模块中采用的一些对策与技术性。在人们的探讨中,一共发觉了1,400个不安全的Docker服务器、8,673个活跃性容器、17,927个Docker镜像和15,229个卷。下面的图1表明了Dockerxinetd的地方遍布,图2则为应用的Docker版本号和电脑操作系统种类。大家的精英团队通告Docker精英团队该状况后,Docker精英团队马上与Unit 42一起迅速协作以删掉恶意镜像。

图1:曝露的不安全Docker服务器部位

图2.不安全的Docker服务器版本号(左)和电脑操作系统(右)

在过去的两年中,容器技术性得到了很大程度的普及化,而且已经变成包裝、交货和布署新式运用的主要方式。虽然该技术性已经快速发展趋势并被选用,但同时也变成攻击者的主要总体目标。

虽然大部分恶意主题活动都涉及到挖币挟持(大部分情形下是对于门罗币的发掘),但一些受传染的Docker模块却被用于进行别的进攻或在主手机上下载黑客程序。还能够从公布的日志中寻找比较敏感信息,例如运用凭据和基础设施建设配备。大家常常见到的一种有意思的对策是,攻击者将全部服务器系统文件安裝到一个容器上,并从该容器浏览服务器电脑操作系统(OS)以对它进行载入/写入。

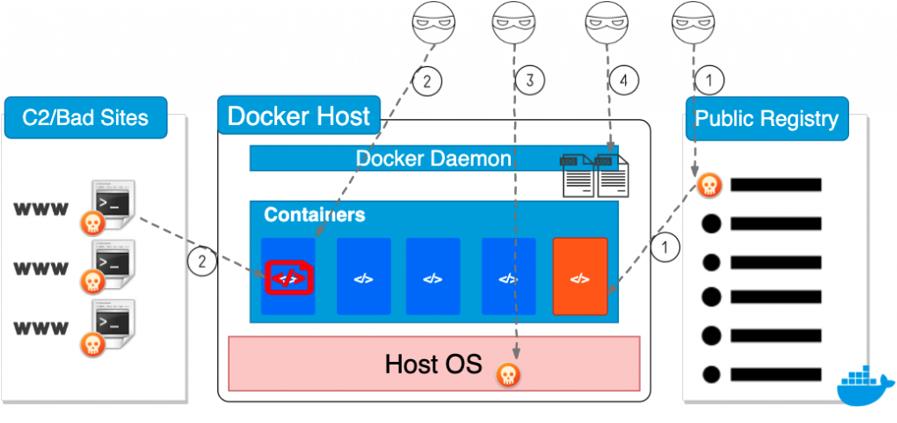

大家将观测到的恶意主题活动区分为下面四个类型:

应用恶意编码布署容器镜像。

恶意镜像最先被消息推送到公共性注册表文件。随后获取镜像并布署在不安全的Docker服务器上。

布署良好容器镜像并在运作时免费下载恶意合理负荷。

良好镜像已布署在Docker服务器上。随后在良好容器内免费下载并实行恶意的高效负荷。

在服务器上布署恶意负荷。

攻击者会将全部服务器系统文件安裝到一个容器上,随后从该容器浏览服务器系统文件。

从Docker日志中获得比较敏感信息。

攻击者会爬取Docker日志以搜索比较敏感信息,例如凭据和配备信息。

图3 观查到的四种恶意主题活动

结果

本探讨对于攻击者在毁坏容器服务平台时采用的对策和技术性保证了第一手的一般性见解。大家不但科学研究了容器服务平台中的恶意主题活动,还科学研究了检验和阻拦这种主题活动需要的防范措施。因为大部分系统漏洞是由不安全的Dockerxinetd出现意外曝露于互联网技术造成的,因而,一些合理减轻这种系统漏洞的防御力对策包含:

· 在Dockerxinetdsocket上配备TLS时,自始至终强制性开展双重身份认证

· 应用Unix socket在当地与Dockerxinetd通讯,或应用SSH联接到远程控制Dockerxinetd

· 仅容许授权管理里的手机客户端IP浏览Docker网络服务器

· 在Docker中开启內容信赖,便于仅获取通过签字和认证的镜像

· 扫描仪每一个容器镜像中的系统漏洞和恶意编码。

· 布署运作時间维护专用工具以检测已经运作的容器。

假如您是Palo Alto Networks(派拓互联网)顾客,将获得下列维护:

Prisma Cloud漏洞扫描系统程序流程可以检验易受攻击的或恶意的编码,并在搭建时将其阻拦。

Prisma Cloud Compute在运作的时间不断检测容器和服务器。

相关此次分析的关键点,烦请查询英文原版內容:https://unit42.paloaltonetworks.com/attackers-tactics-and-techniques-in-unsecured-docker-daemons-revealed/