2020年2月24日-28日,网络信息安全领域盛典RSA Conference将在美国旧金山拉开帷幕。深信服君早已陆续向大伙儿介绍了当选2022年自主创新沙盒游戏的十强新成立公司:Elevate Security 、Sqreen和Tala Security三家生产商,下边将介绍的是:Tala Security。

一、企业介绍

Tala Security公司成立于2016年,总公司坐落于美国加利福尼亚州的弗里蒙特。其创办人兼CEO——Aanand Krishnan曾是Symantec(赛门铁克)产品经营的高級主管。据owler.com的资料显示,Tala Security自创立至今早已过4轮股权融资,一共筹资了850万美金。但crunchbase.com的信息则说明Tala Security早已获得了1460万美金的股权融资。

二、商品介绍

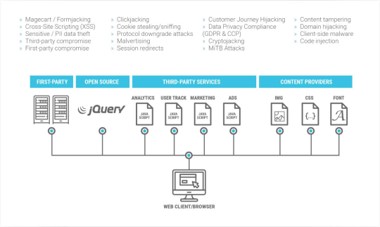

Tala Security的官方网上展现的唯一一款商品是“Client-side Web Application Firewall”(下通称“Tala WAF”)。商品声称“具备强有力的防止工作能力、自动化技术管理能力和无可比拟的特性,可抵挡XSS、Magecart,及其最重要的,抵挡明日的进攻”。依照官网的宣传策划,Tala WAF的首要功用是检验和安全防护各种各样对于WEB手机客户端(电脑浏览器)的进攻。

三、技术指标分析

注:下列全部结果均根据公布材料梳理推断得到,并不是根据对具体设备的科学研究,很有可能并不体现Tala WAF商品的具体情况,仅作参考。

1.总体运行体制

从官方网市场研究报告看来,Tala WAF的运行关键借助一些电脑浏览器内嵌安全性体制。实际包含:

() 內容安全设置(CSP)

由服务器端特定对策,手机客户端实行对策,限定网页页面可以载入的內容;

一般通过“Content-Security-Policy”回应首个或“<meta> ”标识开展配备。

(2) 子資源一致性(SRI)

对网页页面嵌入資源(脚本制作、款式、照片这些)的一致性结论。

(3) iFrame沙盒游戏

限定网页页面内iframe的提交表单、脚本制作实行等实际操作。

(4) Referrer对策

防止将网址URL根据“Referer”要求首个泄漏给其他网址。

(5) HTTP严苛传送安全性(HSTS)

一定时间段内强制性手机客户端应用SSL/TLS浏览网址,并严禁客户忽视安全警告。

(6) 资格证书订装(暂译,Certificate Stapling)

服务器端会在SSL/TLS商议中附加OCSP信息内容,以确认服务器端资格证书的实效性。

假如能获得恰当配备,CSP等手机客户端安全性体制毫无疑问是解决各种手机客户端侧进攻的合理方式。官方网市场研究报告中称Tala WAF的主要作用是“在全部当代电脑浏览器中动态性布署并不断调节根据规范的安全防范措施”。

从而推断,Tala WAF的重要体制有二:

- 自动化技术转化成和调节以上安全设置:和大多数的ACL一样,要严苛配备这种安全性体制并非一件很容易的事儿。

- 搜集和研究这种安全设置的运行纪录:因为CSP具备Report体制,要搜集其实行纪录应当算不上繁杂。

最重要的部份是转化成安全设置和剖析实行纪录的优化算法。对于此事,但深信服君未能寻找一切有價值的公布信息内容。仅有的描述来源于官网:“Tala运用AI輔助剖析模块来评定网页页面系统架构和集成化的50好几个与众不同指标值”。对于实际应用了哪种实体模型则不为人知。

2.关键点剖析

尤其申明:大家不可能在没有经过认证的情形下对别人网址采取任何攻击性生活。下列检测仅根据检查和改动当地通讯来检测电脑浏览器CSP的完成实际效果,并不可以说明Tala Security网址存有或不会有一切网络安全问题。

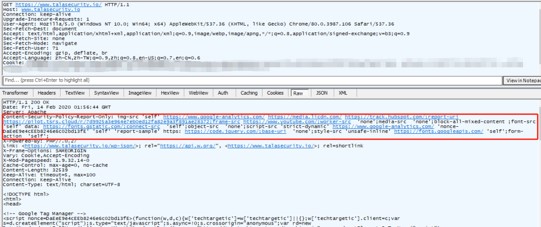

立即浏览Tala Security官网,由此可见该站点的CSP配备如下所示:

由此可见是一组比较复杂的CSP,大家猜想Tala Security官网大约应用了Tala WAF。假如猜想确实,在其中有一些小细节特别注意:

(1) CSP回应首个

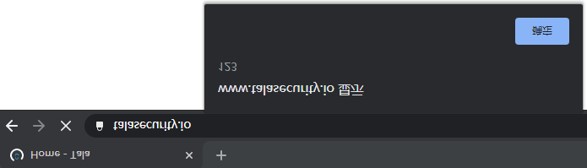

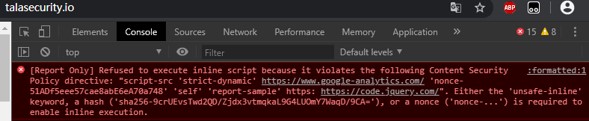

大家最先发觉,回应首个中配备的是“Content-Security-Policy-Report-Only”并非“Content-Security-Policy”。这代表着即使网页页面原素/脚本制作违反了CSP也不会被阻拦,反而是只是造成一条Report信息内容:

图中由此可见,即使<script>标识缺乏“nonce”特性也可以一切正常实行,仅仅会造成Report信息内容。

从而猜测,Tala WAF很有可能也没法以十分高的自信心转化成严苛的CSP(而不危害网址一切正常业务流程)。Tala WAF很有可能会像入侵检测系统软件那般,对于搜集到的CSP Report信息内容应用某类异常检测实体模型。

(2) CSP中的report-uri

Tala Security官网的report-uri偏向外站详细地址

“https://pilot.tsrs.cloud/r/7d9925a3e964e7eb0ed12fa82e9a3f891ae28372”。该网站地址不知道为什么没法正常的浏览,也恰好防止检测全过程造成虚报报警。深信服君多次试着删掉Cookie并拆换IP地址后页面刷新,但report-uri不会改变。

从而猜想,Tala WAF可能是以云服务器方式带来的,report-uri中一长串的hash很有可能唯一标志一个被维护的网址。如此一来,客户当地就能完成轻量布署,且几乎不造成特性耗损(官方网站声称的“no signatures, no agents”),但也代表着客户的CSP Report信息内容有可能会被Tala Security企业搜集。

(3) CSP的粒度分布

Tala Security官网的很多网页页面(包含HTML、JS、CSS、乃至是图片种子和302自动跳转回应)都采用了同样的CSP配备。下列为检测中的一部分纪录:

由此可见除开script-src中随机生成的nonce值以外,其他字段名所有同样。

从而猜想,Tala WAF可能是对网址总体的資源引入状况完成剖析,并造成一组静态数据对策,接着根据改动WEB分布式数据库配备等方法运用到全部网址中。照理说,这也是一种相对性细粒度的方式,当网址业务流程组成比较复杂时,很有可能无法合理充分发挥安全防护实际效果。但也无法清除有其他体制来融入这种情景。

四、特点比照

1.优点和创新点

Tala WAF好像并不关心像SQL引入、随意上传文件那样的系统漏洞进攻,但它可以将手机客户端安全性体制活力化,进而检验和阻拦绝大多数常用的对手机客户端进攻,例如XSS、挖矿脚本、广告宣传引入等。即使网络攻击可以应用各种各样五花八门的bypass方法,在一套严苛配备的CSP眼前也会十分烦恼。

深信服君曾在应急处置中多次碰到根据推广渠道进行的网页页面伪造进攻,在其中大部分归属于灰产数据流量变现(可以简易了解为撸羊毛的一种)。因为广告代理商逐层业务外包,即使是一些看起来很靠谱的推广渠道也有可能会给予包括恶意程序的广告词內容。这种恶意程序会置入到全部展现该广告宣传的网页页面上,并大规模进攻浏览这种网页页面的客户。现阶段的基本WEB运用安全防护管理体系难以与之抵抗,但Tala WAF的方式理当可以合理预防该类进攻。

又例如有一些XSS的Payload不容易发生在通讯总流量中,一种普遍状况是URL中“#”后边的一部分(通常用于操纵网页页面全自动翻转精准定位)所产生的DOM型XSS。基本互联网安全防护依靠对通讯总流量的查验,因而难以看到这类XSS。但恰当配备的CSP可以阻拦该类漏洞检测。

总体而言,Tala WAF相对性合适IT行业,尤其是电子商务零售行业的网址,由于这种网址通常具备很多的第三方資源引入。Tala WAF很有可能会变成目前WEB安全防护管理体系中一个十分关键的填补。

2.缺点与挑戰

从公布的材料看来,Tala WAF并不具有对基本系统漏洞侵入的防御力,因而很有可能不适宜独立布署应用。Tala WAF很有可能也很难在公司内部网自然环境中发挥特长——内部结构网址的內容資源大多数可操控性很高,且连接云服务器也很艰难。

除此之外,Tala Sec一些外界挑戰。引入Gartner高級主管投资分析师Dionisio Zumerle的见解:“Tala Security遭遇来源于给予取代方式的生产商的市场竞争。一些运用内嵌维护的视频播放器给予手机客户端JavaScript监管。一些RAurity也遭遇SP和WAF经销商将CSP和SRI作用做为端到端应用软件安全教育平台的一部分来给予。除此之外,网址经营者对手机客户端应用软件的防范意识广泛不够。”

五、汇总

一直以来,大部分网站安全性基本建设都侧重于避免网络服务器被侵入或泄漏数据信息,而Tala Security的思维的确填补了原有管理体系的一个薄弱点,实至名归为2020年度RSA交流会的10大sandbox自主创新生产商之一。不仅是CSP,怎样可以迅速而精准地调节各种各样安全设置配备,怎样可以利润最大化地使用好目前的安全防护体制,都是值得大家深层次思考的问题。

· 参照连接 ·

[1] https://www.talasecurity.io/